SMSベースの二要素認証(2FA)は、かつては信頼できる安全策と考えられていたが、攻撃者がその弱点を突く方法を見出して久しい。リサイクルされた電話番号によるアカウントの乗っ取りから、Scattered SpiderようなグループによるSIMスワッピング・キャンペーンまで、SMSベースのMFAは組織を回避可能な侵害にさらしている。グーグルやアマゾンのアカウントにアクセスできなくなるといった個人的な不都合から始まったことが、たちまち企業危機、金銭詐欺、データ流出へとエスカレートする可能性がある。

このブログでは、実際の事例と高度な攻撃者のプレイブックを紹介し、SMS 2FAがセキュリティ管理としてもはや擁護できない理由と、組織を守るために経営陣が何をしなければならないかを示す。

実例:なぜSMS 2FAは安全ではないのか

数年前、私は新しい電話番号を設定する必要があり、SMSベースの多要素認証(2FA)がいかに脆弱であるかをすぐに知った。最初に驚いたのはアマゾンのアカウントだった。私が取得したばかりの電話番号は、まだ別の人のアカウントに紐付いていたのだ。

自分のアカウントを保護しようとしたとき、他人がいかに簡単にアクセスできるかを知った。アマゾンは、SMSでワンタイムパスコード(OTP)を要求することで、ユーザーが携帯電話番号でログインし、パスワードを完全に回避できるようにしている。実際には、アカウントにリンクされた電話番号を持っている人なら誰でもコードを受け取ることができ、元のパスワードを知ることなくログインできるということだ。

一旦内部に侵入すると、アカウントのパスワードのリセット、関連する電子メールの変更、さらには保存されたクレジットカード情報を使って買い物をすることができる。重要なことは、Amazonはこれらの取引に追加の銀行検証を必要としないため、決意のある攻撃者は詐欺行為のためにこの欠陥を悪用することができるということだ。

私の場合、意図せず前の所有者のアカウントにアクセスしてしまったが、すぐに後戻りし、自分の番号を確保できるよう関連付けを解除した。この事件は、SMSベースの認証がいかにアカウント乗っ取りリスクの扉を開いているかを示している。ビジネスにとって、その影響は個人的な不便さをはるかに超える。このシナリオが企業アカウントで実行された場合、結果は不正な金融取引、データ損失、そして顧客の信頼への直接的な打撃となる可能性がある。

この単純な例は、SMSベースの2FAが便利ではあるが安全でない理由を示している。電話番号は再割り当てされたり、傍受されたり、乗っ取られたりする可能性があり、それによって攻撃者はアカウントの鍵を手に入れる。企業リスクを評価するエグゼクティブにとって、これは単なるユーザーレベルの問題ではなく、高度な攻撃者が積極的に悪用するシステム的な脆弱性である。

多要素認証の脆弱性

電話番号を変更したのだが、グーグル・アカウントの更新を忘れていたため、パスワードを知っているにもかかわらずロックアウトされてしまった。ログイン・プロセスには、以前の電話番号に送られる認証コードが必要だったが、その電話番号はもはや私のものではなかったため、認証コードを受け取ることができなかったのだ。役員や従業員にとって、このシナリオはメールだけでなく、グーグル・ドライブのファイルや共有ドキュメント、グーグル認証に結びついたサードパーティ製アプリケーションへのアクセスも失うことを意味する。

この個人的な不便さは、より大きな問題を浮き彫りにしている:SMSベースのMFAは、攻撃者が悪用できる単一障害点を生み出す。アプリベースや フィッシング-SMSワンタイムパスコード(OTP)は、アプリベースやフィッシング認証とは異なり、傍受されたり、リダイレクトされたり、ハイジャックされたりする可能性がある。

ここ数年、企業にとってこのリスクを現実のものとする攻撃手法がいくつか出現している。そのトップ3を紹介しよう:

- SIMスワッピング(またはSMSスワッピング):攻撃者は携帯電話会社を説得し、ターゲットの電話番号を自分たちがコントロールするSIMカードに転送させます。いったん成功すると、攻撃者はMFAコードを含む、被害者宛てのすべてのSMSメッセージを受信する。この手口は、金融詐欺や企業侵入に拍車をかけ、何百万ドルもの損失を組織に与えている。

- ソーシャル・エンジニアリング:攻撃者は従業員を騙して MFA 設定をリセットさせ、SMS ベースの認証を悪用することができる。Scattered Spider ようなグループは、複数の有名な侵害事件でSMS 2FAの回避に成功しており、SMSの脆弱性と組み合わせることで、標的型ソーシャルエンジニアリングがいかに効果的かを証明しています。

- 大量の番号搾取:攻撃者は、リサイクルされた番号や未使用の番号のブロックを購入し、オンライン・アカウントにリンクされているものが残っていることに賭ける。一括自動化により、これらの番号に結びついたアカウントをテストし、乗っ取りを試みる。

これらの攻撃ベクトルはそれぞれ、SMSベースのMFAが現代の脅威に対する信頼できるセーフガードでない理由を示している。組織にとって、その影響はロックアウトされたアカウントよりもはるかに深刻です。これらの脆弱性は、アカウント乗っ取り、ネットワーク内部への横移動、データ流出のためのエントリー・ポイントを作り出し、Scattered Spider ような高度なグループは、これらすべてを積極的に武器にしている。

経営幹部は、SMSベースのMFAを、セキュリティ管理ではなく、利便性対策であると見なす必要がある。リスクの高い環境では、予防可能な侵害にビジネスをさらすことになる。MFAへの移行 フィッシング-セキュリティ・キーやパスキーのような耐性のある MFA 方法への移行と、ID の異常な動作の継続的な監視を組み合わせることが、このリスクを低減するために不可欠である。

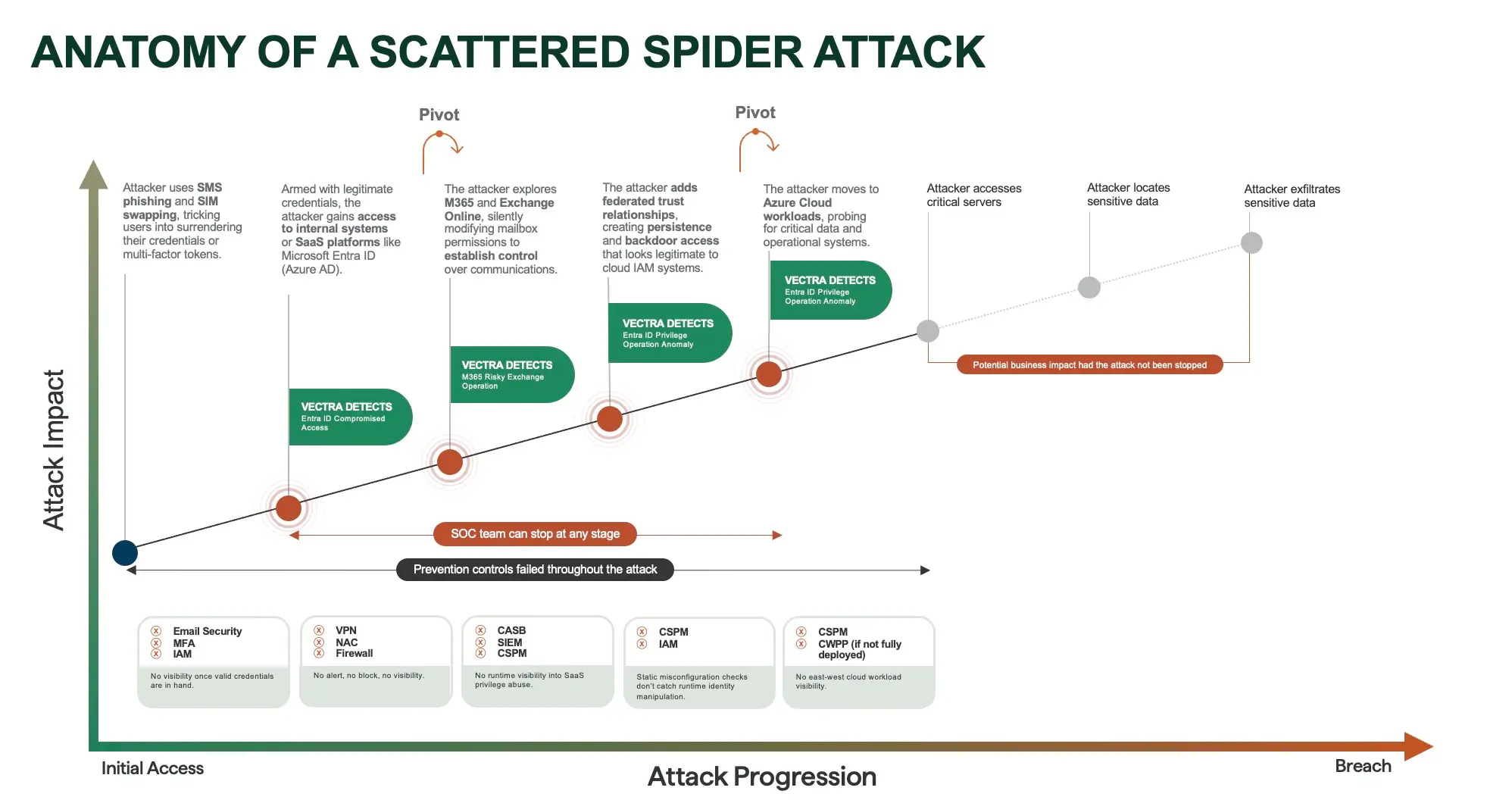

SMS 2FAが回避された後:攻撃者の動き方、Scattered Spider 例

攻撃者がSMSベースのMFAを迂回しても、侵害が1つのアカウントで止まることはほとんどない。エグゼクティブにとって本当に危険なのは、クレデンシャルの悪用、ステルス性の持続、そして重要なシステムへの急速なエスカレーションです。以下は、SMS 2FAを破るためにソーシャル・エンジニアリングとSIMスワッピングを組み合わせたことで知られるグループ、Scattered Spider使用した手口で説明した、典型的な攻撃の進行の簡潔でエグゼクティブ向けの内訳です。

SMS MFAバイパス後の典型的な攻撃者の経過

- 即座のアカウント制御: SMSワンタイムコードを手に、攻撃者は正規ユーザーとしてログインする。通常と同じように見えるアクションを実行できるため、基本的なアラートを回避することができる。

- 足場を確保し、摩擦を減らす:攻撃者はリカバリーオプションを変更し、代替の電子メールや電話番号を追加し、パスワードをリセットすることで、本当のユーザーがアクセス権を取り戻すことを防ぎます。

- SaaSの権限をエスカレートさせる:次に、Office 365やGoogle Workspaceのようなアイデンティティとコラボレーションのプラットフォームをターゲットにし、管理者レベルの設定やメールボックスの権限を求める。権限委譲、受信トレイのルール、転送などの小さな変更で、長期的にコミュニケーションを可視化することができる。

- 永続性とバックドアの作成:攻撃者はサービス・プリンシパル、偽造された信頼関係、またはAPIトークンを追加する。これらの要素は書類上は合法的に見え、盗まれたクレデンシャルがローテートされても攻撃者が戻ってこられるようにする。

- クラウドと重要資産に軸足を移す有効な ID トークンと委譲された権限を持つ攻撃者は、クラウドのワークロード、ストレージ、管理パネルを調査し、機密データ、コードリポジトリ内の認証情報、または誤った設定のサービスを探します。

- 流出、収益化、妨害工作:最終的には、データのエクスポート、資金の移動、ランサムウェアの展開などを行います。正規のアカウントから発信されるため、検知や対応が遅れ、ビジネスへの影響が増大します。

Scattered Spider、図解プレーブックとして

Scattered Spider 、SIMスワップやMFAリセットを可能にするため、ヘルプデスクのスタッフやカスタマーサポートをターゲットに、ソーシャルエンジニアリングを手始めに使用します。彼らのアプローチは通常、次のようなステップを踏みます:

- 標的型ソーシャル・エンジニアリング:通信事業者やサポート・チームに電話番号の譲渡やMFAの変更を承認させる。

- SIMスワップやリダイレクトされたSMSを使用し、OTPを受け取り、被害者として認証する。

- 迅速な権限ハーベスティング、SaaS管理コンソールへのアクセス、メールボックス転送やAPIアクセスの有効化。

- フェデレートされた信頼関係や、通常のクラウド構成に溶け込むサービスプリンシパルなど、正当に見える永続性を確立する。

- 価値の高いシステムへの横方向への移動により、流出や金銭詐欺が発生する可能性がある。

企業がテキストメッセージMFAを廃止しなければならない理由:戦略的リスクとより安全な代替手段

SMSベースの多要素認証の弱点は、個人アカウントにとどまらない。企業にとっては システム的なセキュリティ・ギャップである。電話番号の乗っ取りやワンタイムパスコードの傍受は、攻撃者が信頼できるユーザーを装い、境界の防御をすり抜けるのに十分である。

以下のようなグループ Scattered Spider のようなグループは、これらの弱点をどこまで武器化できるかを示してきた。SIMスワッピングとソーシャル・エンジニアリングを利用することで、彼らはSMSベースのMFAを回避し、Entra IDのようなIDシステムにアクセスし、クラウド環境で長期的な永続性を確立することに成功している。場合によっては、このような手口により、企業は数千万ドルから数億ドルもの直接的な損失と復旧作業に見舞われることになった。

エグゼクティブにとって、その意味は明らかだ:

- 財務および業務への影響:アカウントが侵害されると、不正取引、ダウンタイム、規制上の罰則が発生する可能性があります。

- 風評被害:攻撃者がこのような回避可能な脆弱性を悪用した場合、顧客やパートナーは信頼を失う。

- 戦略的責任: SMSベースのMFAに固執すると、攻撃者が積極的に産業化する手法に組織がさらされることになる。

そのためには、FIDO2セキュリティ・キー、パスキー、バイオメトリクスなど、 フィッシングMFA方式が 必要だ。SMSコードとは異なり、これらはリダイレクトや傍受ができないため、SIMスワップやSMSコードに耐性がある。 フィッシング キャンペーンにも強い。CISAなどの機関はすでに、機密データを扱う企業のベスト・プラクティスとしてこれらの標準を推奨している。

しかし、テクノロジーは方程式の一面でしかない。セキュリティ第一の企業文化は、これらの対策を強化しなければならない。従業員には、MFAのリセットを目的とした詐欺的なITサポート・コールなど、ソーシャル・エンジニアリングの手口を認識するための意識向上トレーニングが必要である。継続的なID脅威の検知やAI主導 モニタリングと組み合わせることで、組織は侵害につながる前に異常な活動をシャットダウンすることができる。

リーダーにとっての結論は単純だ:SMSベースのMFAは、もはや企業のセキュリティ管理として擁護できない。それを フィッシング-に置き換え、継続的な検知と組み合わせることで、より強固な保護、Scattered Spider のような高度なグループに対する回復力、そして長期的なビジネスの信頼性の維持が保証されます。

--

攻撃者が脆弱なMFA実装をどのように回避しているのか、また、なぜこの盲点が依然として企業にとって差し迫ったリスクとなっているのかについて理解を深めるには、当社のブログ記事をご覧ください: 攻撃者はハッキングせずにログインする:MFAの盲点.