物理的な脅威が現れたとき、ほとんどの人は身を守る手段を講じる。ハリケーンが迫っていると警告されれば、人々は自然に自分の所有物に板を打ち、身を隠すだろう。このような行動は条件付けされているが、なぜその条件付けが企業のセキュリティ・プログラムにまで及ばないのだろうか?

データを保護するには、サイバー攻撃に対する防御を向上させる複数のコントロールが必要です。検知やレスポンス の機能を提供するだけでは十分ではありません。個々のソリューションによって被害を最小限に抑えることはできるかもしれませんが、被害を未然に防ぐプロアクティブなデータ保護こそ、セキュリティ専門家が真に目指すものであり、このブログではそれを取り上げます。

問題提起を理解する

多くの組織では、データが侵害されたときと、その課題から回復するための最善の方法を特定するための管理策を導入している。100%の防止は不可能であるため、このアプローチが一般的である。ご存知のように、脅威者は組織を侵害するために使用する手法において、非常に巧妙かつ革新的です。このアプローチでは、エンドポイント・プロテクションは、ほとんどの組織が導入したがる「ツール」であるように思われる。エンドポイント・プロテクションはどこにでもあるものですが、攻撃者はIDやアクセス認証情報を侵害することでエンドポイント・プロテクションを迂回することができるため、不十分な場合もあります。エンドポイント保護のアプローチは、実際の有効性とユーザビリティの要件に対応するためのテクニックを組み合わせる必要があり、実装が難しい場合がある。また、相互運用性の問題が生じたり、大規模で熟練したオペレータが必要になったり、誤検知が多発してリソースがすぐに枯渇したりすることもあります。一般的な企業がエンドポイント・プロテクションで保護できるのは環境の約 40%であり、残りは無防備な状態です。脅威アクターは、新しいエクスプロイトや脆弱性を利用してエンドポイント保護をバイパスする能力を実証しています。さらに、有効な認証情報があれば、脅威者はアクセスしてキャンペーンを開始することができ、反応型のエンドポイント保護アプローチではこれを阻止することは困難です。このため、データ・アクセスが悪用された場合、検知 、他のソリューションが必要となる。

脅威を先取りする

セキュリティ・コントロールのサイロを取り除き、全体的なセキュリティ・アプローチの採用に努めることで、脅威を先取りし、積極的にデータを保護することが可能になる。全体論的セキュリティの概念は新しいものではない。NIST(米国国立標準技術研究所)のサイバーセキュリティ・フレームワークは、全体論的セキュリティの重要な要素とその関係を見事に示している。これらの構成要素は、特定 (Identify) 、保護 (Protect) 、防御 (検知) 、対応 (Respond) 、復旧 ( Recover) の各機能が中心となっている。設計上、セキュリティ・ベンダーは、サイバー脅威の範囲が膨大であり、それらに対処するのが複雑であるため、従来はこのような管理策を個別に重視していました。セキュリティ・ベンダーのユースケースは従来、特定のコントロールに限定されていたため、オペレータは、複雑化する脅威のランドスケープ全体にわたって、プロアクティブなセキュリティ・コントロールの関係を手作業で定義することが大きな負担となっていました。

ベンダーによるプロアクティブ・データ保護

非構造化データセキュリティのグローバルリーダーであるSuperna for Dellと、脅威検知とレスポンスにおけるグローバルリーダーであるVectra は、顧客がプロアクティブなデータ保護コントロールを自動的に実装できるよう支援するため、この問題意識に基づき協業しました。これにより、SupernaとVectra は、顧客が従来のデータ保護を高度なデータセキュリティへと進化させることを支援しています。

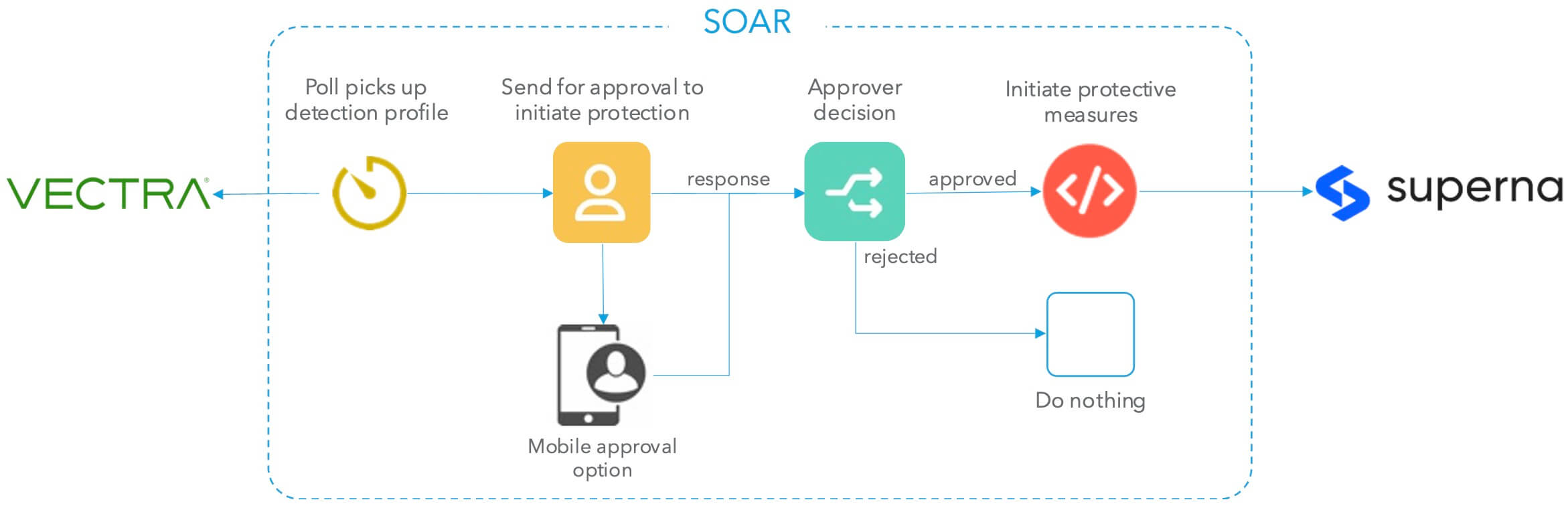

Vectra は、高度な人工知能を使用し、被害が発生する前に、攻撃進行の初期段階で疑わしい活動を特定し、優先順位を付けます。個々の脅威や攻撃プロファイルがデータをターゲットにした場合、Vectra 、Supernaに通知され、重要なデータは本番のデータアクセスに影響を与えることなく、直ちに保護された不変の状態に置かれます。こうしてデータを保護し、コストのかかる復旧の必要性を防ぎます。

さらに、Supernaはデータレイヤー自体でリアルタイム分析と履歴フォレンジックを提供し、従来のセキュリティトリップワイヤーがトリガーされていなくても、悪質なアクティビティが重要なデータに直接的な脅威をもたらすタイミングを理解します。この高度なリアルタイム監査とデータ活動の履歴ビューは、悪質な内部アクターの活動やランサムウェア、データ漏洩、大量削除、信頼できないユーザーアクセスから顧客を保護するのに役立ちます。Supernaのデータファースト戦略ペーパーはこちらからご覧いただけます。

ユニークなアプローチ

ランサムウェアは、おそらく今日遭遇する最も一般的なデータ破壊/破壊手法である。いくつかのソリューションは、既知のランサムウェアの亜種や、トラフィックを暗号化するアクティブなプロセスを検知することができますが、それでもプロアクティブというよりはリアクティブです。さらに、個々の脅威に基づいて予防措置を講じることは、不必要にビジネスを混乱させる。これは、脅威のシグナルが高品質で適切に優先順位付けされていない場合に発生する。

Vectra Supernaは、これらの問題に対処するためのユニークなアプローチを提供します。Vectra 、特許取得済みのSecurity-AI主導のAttack Signal IntelligenceIntelligenceTMを 活用することで、既知および未知の脅威をリアルタイムで自動的に検知し、トリアージし、優先順位を付けるという独自のポジションを確立しています。AI主導 セキュリティ・アプローチは、攻撃の進行を可能な限り早期に特定する。このような実際の応用例の1つは、論文 "Stop a RansomOp Before Ransomware"で説明されている。データの流出や暗号化の前にランサムウェアの初期兆候を特定する独自の能力は、緊急性をもって表面化する能力とともに、プロアクティブなデータ保護を可能にするために最も重要です。

Supernaは、非構造化データのフットプリントを完全に可視化し、適切なファイルシステムやオブジェクトストアをスナップショットし、本番データに影響を与えることなく、混乱やコストのかかる復旧を防止するための保護された不変の状態に置く独自の機能を備えています。本番データのクリーンコピーは、金融やヘルスケアなどの業界にとって重要な、エアギャップされたサイバー保管庫に保存することができます。

データ・ファースト・セキュリティ・アーキテクチャ

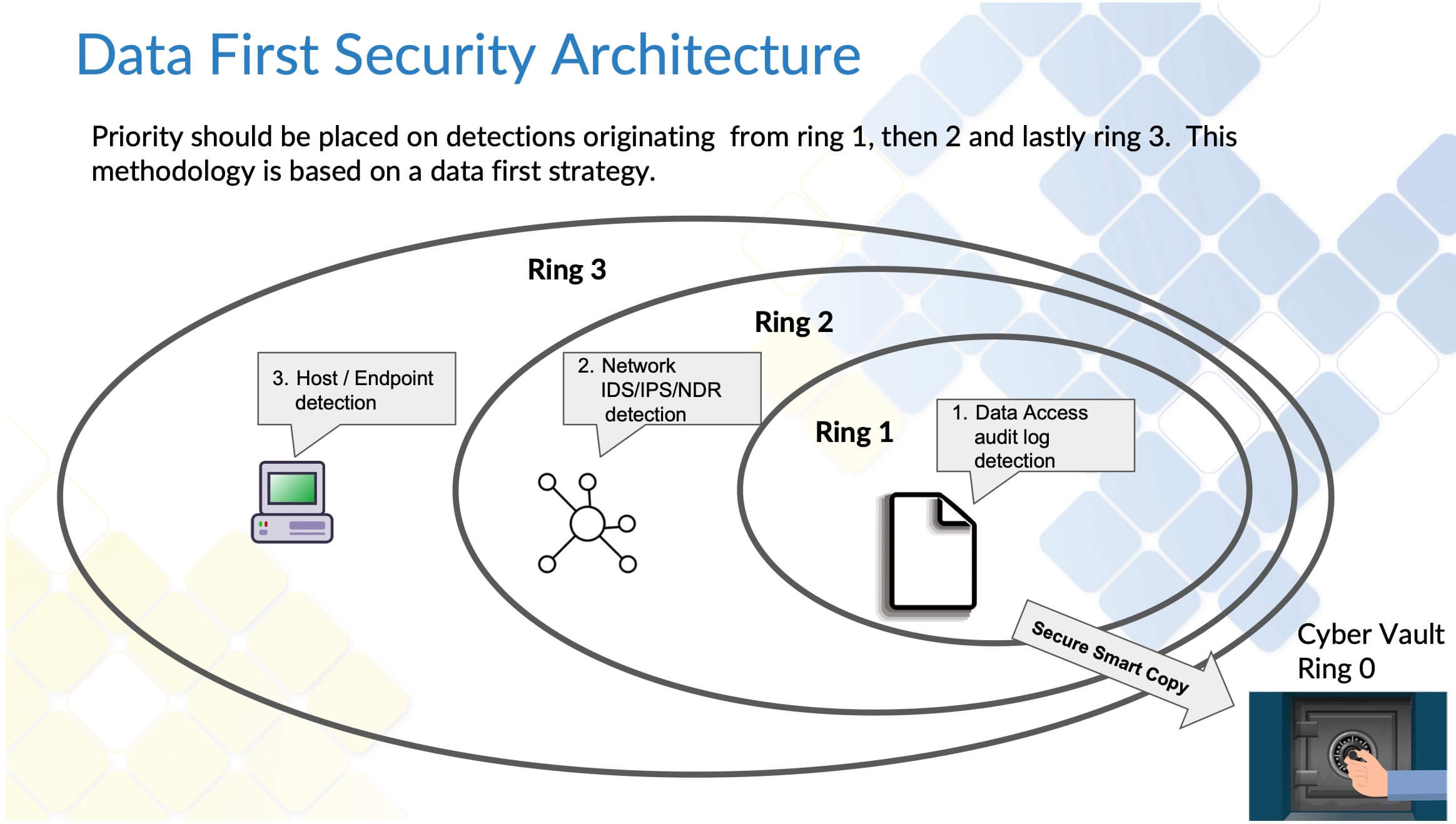

データ・ファーストのセキュリティ・アーキテクチャは、データを囲むリングでデータを保護することから始まり、最も重要度の低い検知領域に向かって外側に働きかけていく。この例としては、誤検知の割合が最も高い領域や、エンドポイントのように部分的な監視範囲しかない領域が挙げられます。以下の画像は、Data First Security Architectureがお客様の環境でどのように表示されるかの詳細です。

ワークフロー実装の概要

詳しくはこちらをご覧ください: