統合はコストを削減し、効果を高める。このような理由から、Vectra 。私たちが行うことはすべて、お客様がより効率的かつ迅速に攻撃と戦えるよう支援する方法を検討することです。時には、Vectra を超えて、洗練された脅威インテリジェンスを提供する場所を決定することも含まれます。 Splunk との連携は、この統合の素晴らしい例です。

ガートナー社によると、「従来のセキュリティイベント情報管理 (SIEM) システムを置き換えることが目的ではなく、むしろ、脅威に対する高い保証、ドメイン固有、リスク優先の実行可能な洞察を提供することで、企業が自社にとって最もリスクの高い脅威やイベントにセキュリティ・オペレーション (レスポンス) のプロセスを集中できるようにすることが目的である」という。

Vectra App for Splunkは、未知のマルウェアや攻撃ツールの検知、一般的なアプリや暗号化されたトラフィックに潜む脅威、攻撃のキルチェーンの各段階における進行中の脅威など、非常に広範な脅威インテリジェンスを Splunk のマシンデータリポジトリに提供します。

Vectra また、脅威イベントを特定の物理ホストに事前に関連付けることで、より迅速な脅威調査とインシデントレスポンス を可能にします。Splunk はVectra の脅威検知データをリアルタイムでキャプチャ、インデックス化、相関化し、検索可能なリポジトリで利用できるようにします。これにより、グラフ、レポート、アラート、ダッシュボード、可視化を生成できます。

Vectra App forSplunkは、Vectra のすべての検知結果を Splunk ES のダッシュボードに直接表示し、既存のセキュリティ運用ワークフローに簡単に統合することができます。

さらに、セキュリティチームは、Vectra のホストおよび検知情報を、URL フィルタリング・ソリューションやファイアウォールなどの他のシステムからのインテリジェンスと容易に関連付けることができる。Vectra ユーザー・インターフェースへのリンクにより、優先順位付けとワークフローをシームレスに移行できます。

リスクによるホストのランク付け

Vectra ソリューションは、たとえIPアドレスが変更されたとしても、すべての悪意のある行動を物理的なネットワーク・ホストに自動的に関連付け、そのホストの全体的なリスクをスコア化する。

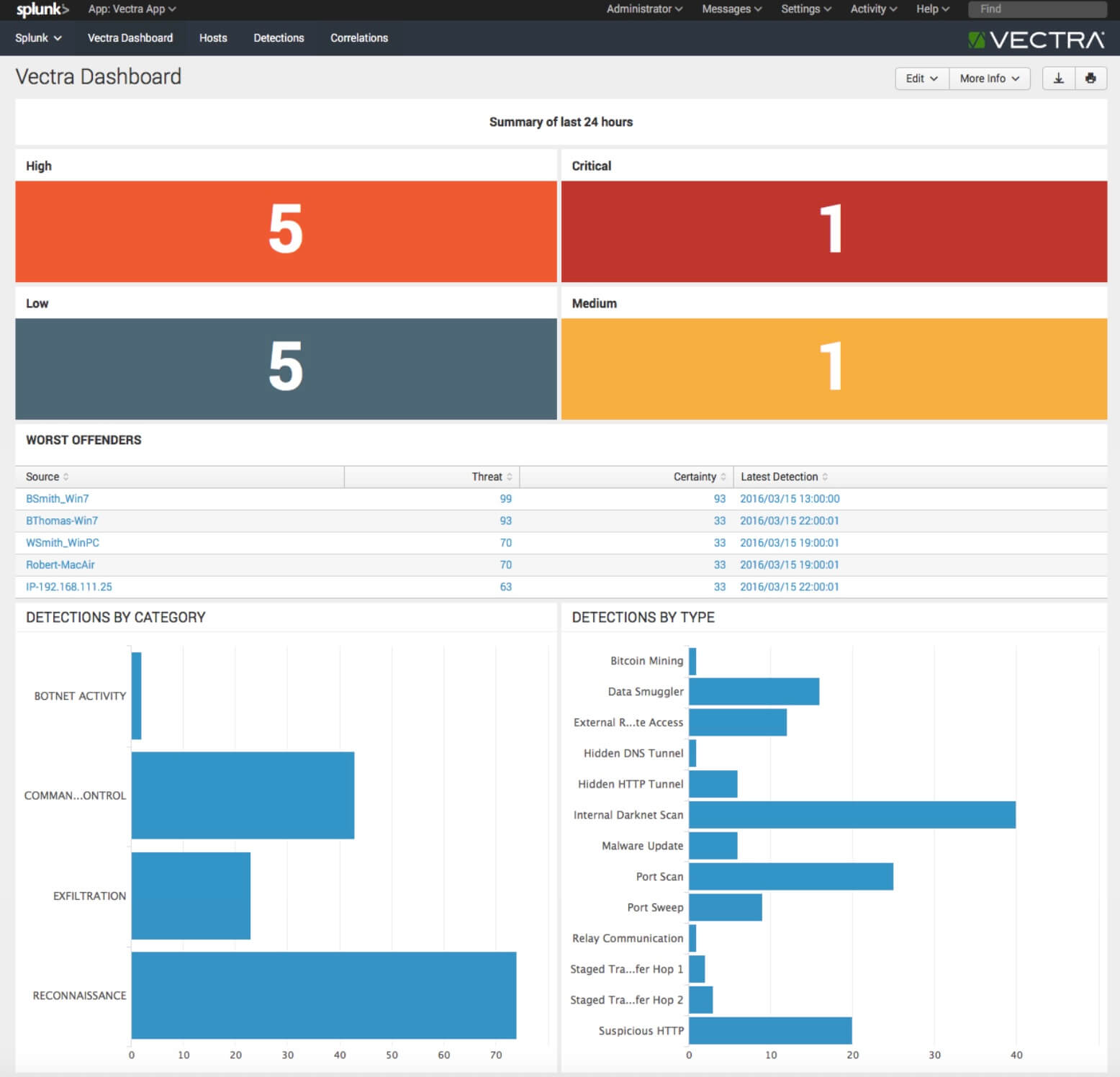

Vectra App for Splunk は、クリティカル、ハイ、ミディアム、ローリスクに分類されたホストの数を素早く表示するインタラクティブなダッシュボードを提供します。これらのスコアにより、アナリストは手動でイベントを調査する必要がなくなり、対応までの時間が大幅に短縮されます。

さらに、Vectra App for Splunk の各カテゴリへのドリルダウンにより、ホストのページにリダイレクトされ、特定の重大度に関するフィルタリングを行うことで、調査を迅速に行うことができます。

キルチェーン全体の脅威を可視化

Vectra Appは、特定の脅威だけでなく、サイバー攻撃のキルチェーン全体における脅威の進行に関する重要な洞察を提供します。

この可視性により、セキュリティチームは日和見的なボットネットの挙動と、より深刻な標的型脅威とを迅速に区別し、データが盗まれたり損害を受けたりする前に対策を講じることができます。相関ルールは、Splunk プラットフォームと統合された他のシステムから追加のコンテキストを引き出します。

他のソリューションとの相関性

Vectraのユニークな検知アプローチにより、セキュリティチームは他のソリューションでは見逃していた脅威を検知することができます。Vectra App for Splunk を使用すると、Vectra の検知結果を他のソリューションと簡単に接続し、関連付けることができます。

Vectra 相関ページは、セキュリティチームがVectra イベントからの送信元および宛先 IP アドレスを Splunk の他のイベントと相関させることで、イベントをより迅速かつ深く調査することを可能にする。