Azure ADと連携SaaSアプリケーションの可視性ギャップを埋める

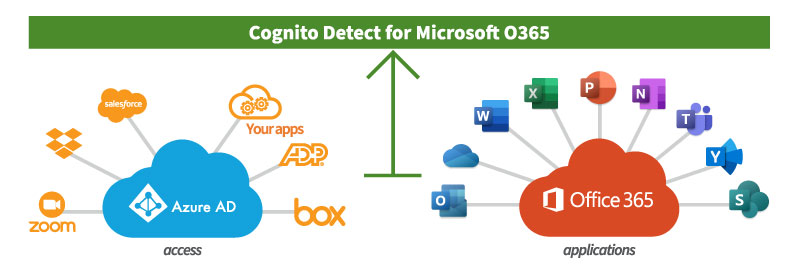

Microsoft Azure ADは、クラウドアクセスとアイデンティティ管理のリーダーであり、今日のビジネスクリティカルなSaaSやエンタープライズアプリケーションへのリモートワーカー向けの連携シングルサインオンを提供する。Azure ADは、Office 365のアイデンティティを管理するためのビルトインソリューションでもあり、これが市場に広く浸透している理由だ。

パンデミックによって世界中の従業員がリモートワークへのシフトを余儀なくされたとき、Azure ADの採用は爆発的に増加し、2020年末までにアクティブユーザーは4億2500万人に達した。クラウドアプリケーションやOffice 365エコシステム全体へのシンプルなサインオンとセキュアなアクセスのために企業がAzure ADの採用に動いたのと同様に、攻撃者もAzure ADが組織に提供する価値に気づき、そこに彼らの努力を集中させた。

Azure ADの価値は?

単一のAzure ADアカウントが侵害されると、攻撃者はMicrosoft Office 365を含む複数のSaaSアプリケーションにわたる大量のデータにアクセスできるようになります。このシングルポイント攻撃により、攻撃者が他のアプリケーションに侵入して損害を与える前に、Azure ADからの侵害を阻止するために、検知 、攻撃に対応できるようにすることが組織にとって非常に重要になっています。

これらの重要なAzure ADアカウントを保護するためのベストプラクティスは、強力で最新の適応型多要素認証 (MFA)、パスワードレスアクセス、および場所に基づくアクセスルールでした。しかし、これらの予防策は、攻撃者を阻止し、データを確実に保護するには十分ではありません。現代の攻撃者は、サインオンしたままの認証情報の悪用、MFA が適用できない場所での認証情報の総当たり、ユーザーを騙して攻撃者が制御する OAuth アプリケーションをインストールさせる、WS-Trustの脆弱性を悪用する、「ゴールデン SAML」攻撃で自分のチケットを偽造する、などの手法で予防的な制御をバイパスする方法をあまりにも多く持っている。

「ゴールデン SAML」攻撃と、攻撃者が予防措置を回避する能力は、Sunburst または Solorigate としても知られるSolarWinds の侵害の中心でした。攻撃者は自分のチケットを偽造し、MFAを回避し、Azure AD環境で永続性を作成し、貴重なSaaSアプリケーションにアクセスすることができました。

SolarWindsの攻撃のケースのように、攻撃者が予防措置を迂回した場合に大きな影響を与える可能性があることが、Vectra がO365とAzure ADのために検知 を作成した理由である。

AIで攻撃者の振る舞いを検知する

アカウントがどのように使用されているかを分析するために人工知能を使用して、検知 for Office 365は、ディープ振る舞い- ベースの攻撃検知を提供し、Azure ADで攻撃の振る舞いを検知し、攻撃者が任意のSaaSアプリケーションにアクセスできるようになる前に、組織は検知 、アカウント乗っ取りを阻止することができます。

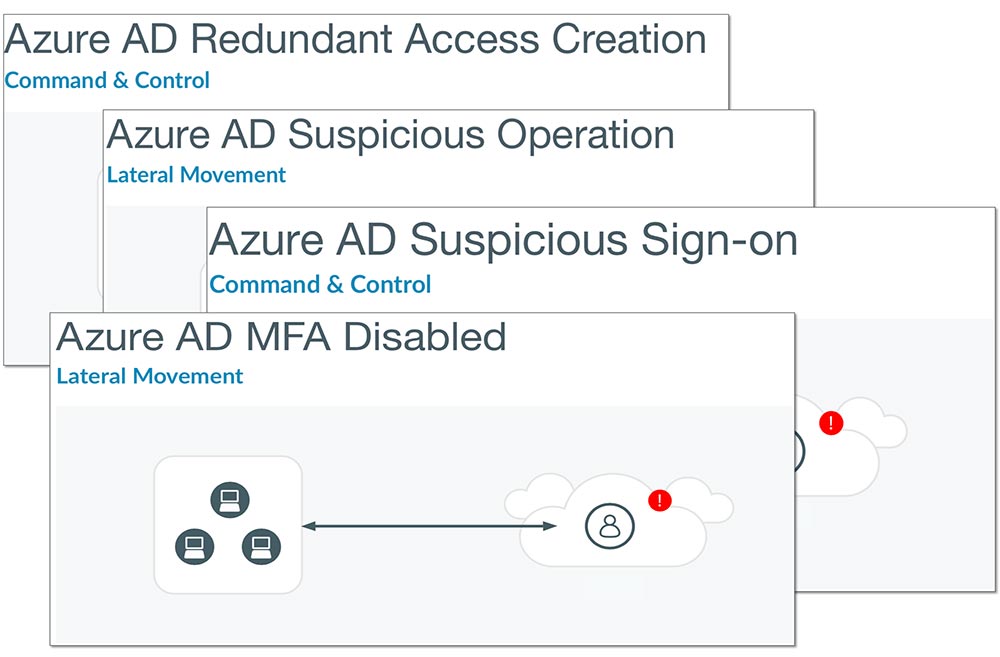

Vectra 振る舞いアプローチは、シグネチャや既存モデルのアップデートを必要とすることなく、SolarWindsの攻撃で活用されたすべてのテクニックをアラートすることができました。冗長なアクセスチャネルの作成や特権的なAzure操作の悪用などのインスタンスに対する振る舞いアラートにより、Vectra 攻撃者の行動を逐一アラートすることができます。

Vectra 、SolarWinds、将来のサプライチェーン攻撃、SaaSアプリケーションを深く振る舞い 、10以上のユニークなAzure AD検出と20以上のOffice 365固有の検出モデルを提供します。イベントは決して単独では表示されず、攻撃者の行動を効率的かつ効果的に優先順位付けするために、文脈的に関連付けられます。

アクセスに関するゼロトラスト・フレームワークへの移行は、Azure AD の重要性を高め、効果的な検知とレスポンス のために Azure AD を可視化する必要性を高めるだけである。

Vectra どのようにSolarWindsと同様の攻撃を検知し、阻止しているかについては、攻撃に関する当社の調査結果をお読みください。