Vectra Research は最近、Microsoft が新たにリリースした機能を利用して、別の Microsoft テナントへの横移動を実行する方法を発見しました。

エグゼクティブサマリー

- Vectra Research は、他の Microsoft テナントへの横移動を可能にする、Azure Active Directory に対する新しい攻撃ベクトルを特定しました。

- Vectra は、こちらで最初に概要を説明した、Azure テナントで永続的なアクセスを維持する手法も示しています。

- この攻撃ベクトルを実行するための基礎となる機能は、すべての Microsoft 導入環境に存在します。

- この攻撃ベクトルは、ドメインフェデレーションの悪用やパートナー企業の追加など、使用されていることが知られている同様の攻撃ベクトルを踏襲しており、検知とレスポンスにはアクティブな監視が必要です。

- Vectraは、オープンソースのMAAD攻撃フレームワーク内でセキュリティテストを行うためのPOCを公開しました。

- Vectra は、このレポートで技術を文書化する前に、Vectra の AI 検知がこの操作をカバーできることを検証しました。

はじめに

攻撃者は引き続き Microsoft ID をターゲットにして、接続された Microsoft アプリケーションやフェデレーション SaaS アプリケーションにアクセスします。 さらに、攻撃者は、脆弱性を悪用するのではなく、目的を達成するために Microsoft のネイティブ機能を悪用することで、これらの環境で攻撃を進め続けます。 SolarWinds 攻撃に関連する攻撃者グループ Nobelium は、Microsoft テナントへの永続的なアクセスを可能にする Federated Trusts[4]の作成などのネイティブ機能を使用していることが文書化されています。

本ブログでは、攻撃者が悪用することで、Microsoft Cloudテナントへの永続的なアクセスと、別のテナントへの横移動機能を可能にする追加のネイティブ機能を紹介します。 この攻撃ベクトルにより、侵害されたテナント内で動作する攻撃者は、誤って構成されたクロステナント同期 (CTS) 構成を悪用して、接続されている他のテナントにアクセスしたり、不正な CTS 構成を展開してテナント内の永続性を維持したりすることが可能になります。

この手法が実際に使用されているのは観察されていませんが、同様の機能が過去に悪用されてきたことを考慮して、攻撃がどのように発生するか、またその実行を監視する方法を防御者が理解できるように詳細を提示します。さらに、このブログでは、Vectraのお客様が現在どのようにカバレッジを持っているかレビューします。この機能は、AI主導の検知とVectra Attack Signal IntelligenceTMを通して、初日から提供されています。

クロステナント同期

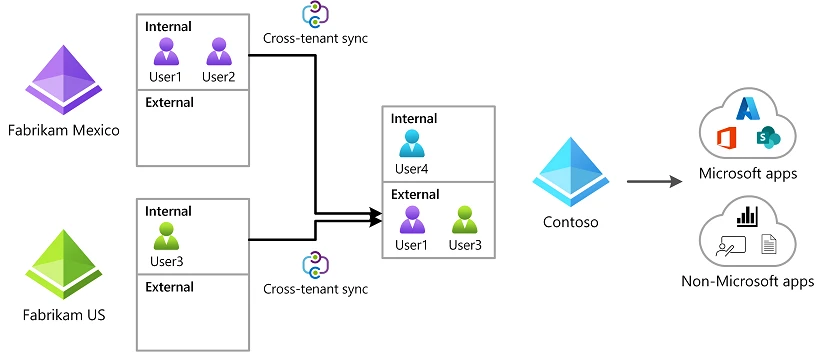

CTS は Microsoft の新機能で、組織が他のソース テナントのユーザーとグループを同期し、ターゲット テナント内のリソース (Microsoft アプリケーションと Microsoft 以外のアプリケーションの両方) へのアクセスを許可できるようにします。 CTS 機能は、以前の B2B 信頼構成に基づいて構築されており、異なるテナント間の自動化されたシームレスなコラボレーションを可能にし、多くの組織が導入を検討している機能です。 [2][3]

CTS は、関連会社全体に複数のテナントがある複合企業のような組織にとって強力で便利な機能ですが、正しく構成および管理されていない場合、悪意のある攻撃者による偵察、ラテラルムーブ、および持続的な攻撃の可能性も生じます。 攻撃者が CTS を悪用して、侵害された可能性のあるテナントから CTS 信頼関係で構成された他のテナントへの信頼関係を悪用するために利用できる潜在的なリスクと攻撃パスについて説明します。

- CTS を使用すると、別のテナントのユーザーをターゲット テナントに同期 (追加) できます。

- 緩やかに構成された CTS 構成を悪用して、侵害されたテナントから同じ組織または別の組織の別のテナントに横方向に移動する可能性があります。

- 不正なCTS構成が展開され、外部の敵が管理するMicrosoftテナントからのアクセスを維持するためのバックドア技術として使用される可能性があります。

想定される妥協点

悪用手法は、想定された侵害の哲学に従っています。 これらのエクスプロイトで使用される手法は、Microsoft Cloud環境で ID が侵害されたことを前提としています。 実際の設定では、Microsoft が管理する ID を使用した Intune が管理するエンドポイントでのブラウザーの侵害が原因である可能性があります。

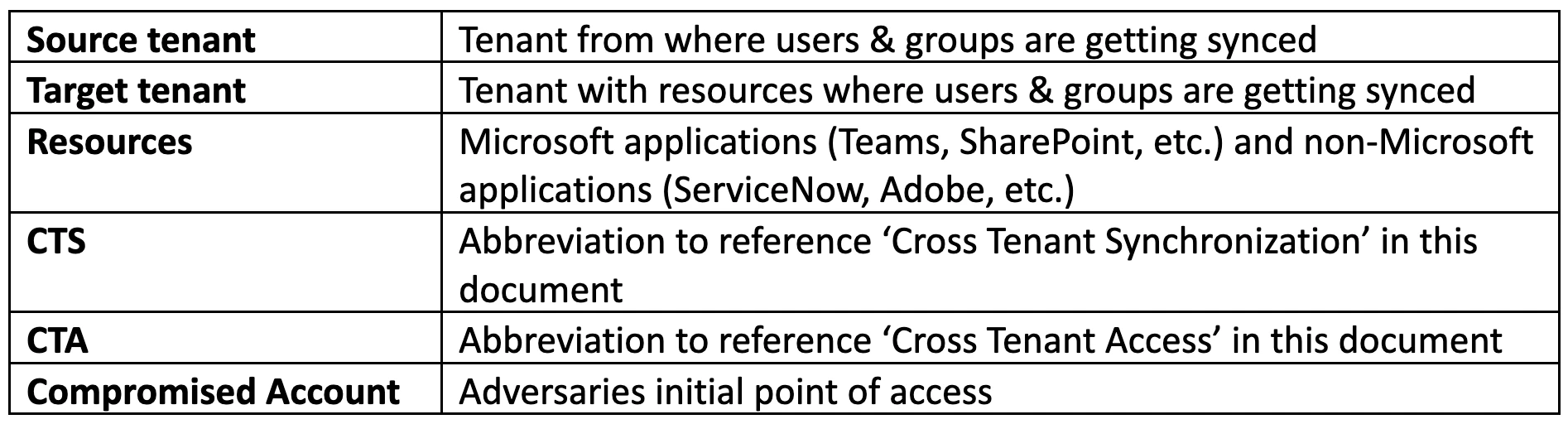

用語解説

ファシリテーター

CTSのコンフィギュレーションについて知っておくべき重要なこと:

攻撃

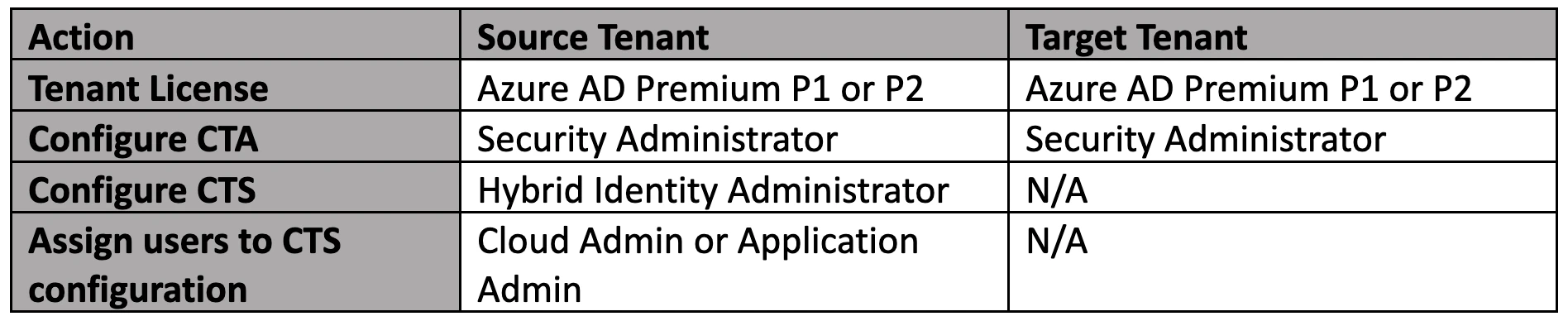

このブログで説明する攻撃手法には、特定のライセンスと特権アカウントの侵害、または侵害されたテナント内の特定のロールへの特権昇格が必要です。Global Adminロールは、テナント内でこれらのすべてのアクションを実行できます。 [2]

テクニック1:横方向の動き

侵害された環境で活動する攻撃者は、既存のCTS構成テナントを悪用して、あるテナントから別の接続テナントにラテラルムーブすることができる。

- 攻撃者は侵害されたテナントにアクセスする。

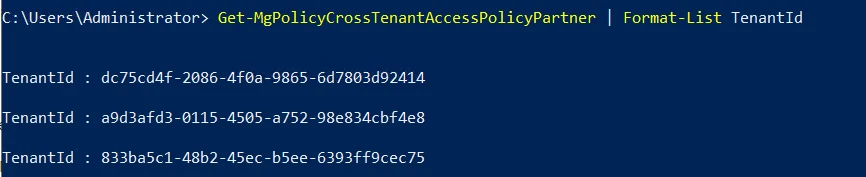

- 攻撃者は、配置されたクロステナント アクセス ポリシーを介して接続されているターゲット テナントを特定するために環境を再確認します。

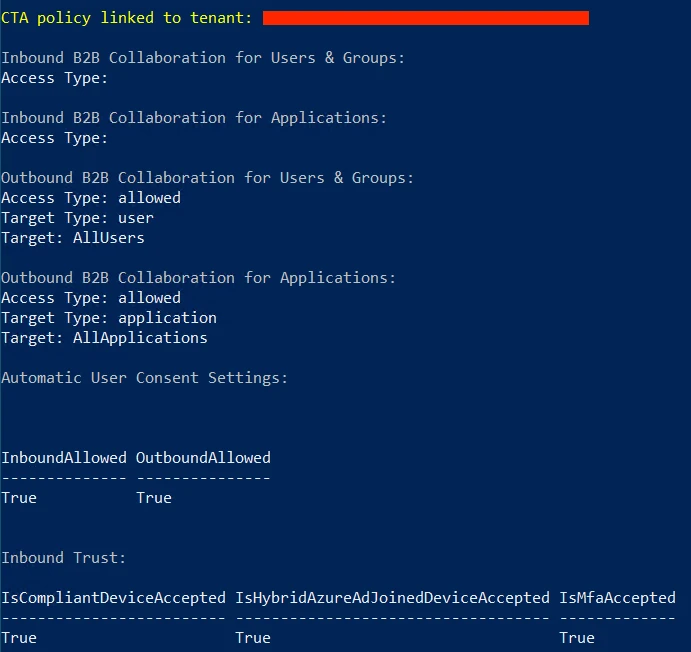

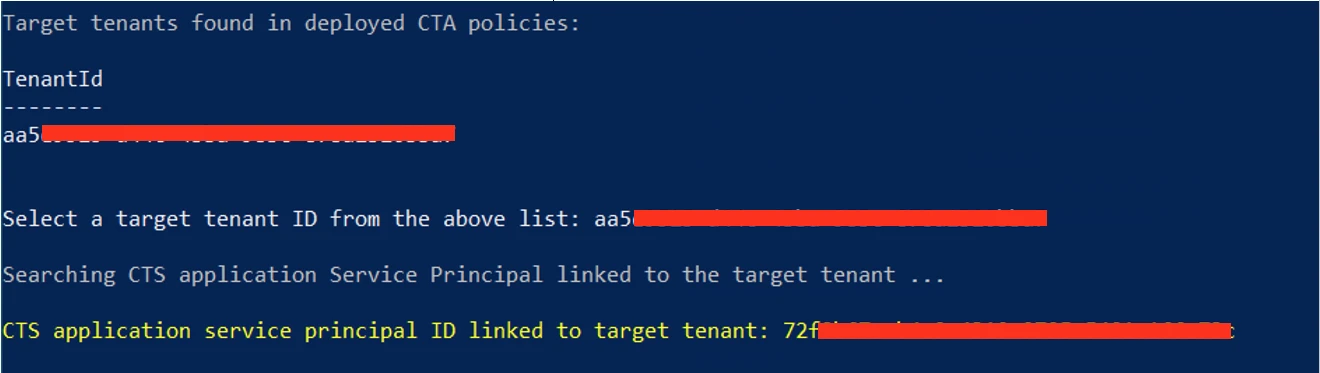

- 攻撃者は接続されている各テナントの Cross Tenant Access ポリシー設定を確認し、「Outbound Sync」が有効になっているテナントを特定する。Outbound Syncが有効になっているCTAポリシーでは、現在のテナントのユーザーとグループをターゲットテナントに同期させることができる。

- CTAポリシーの構成分析から、攻撃者はOutbound Syncが有効になっている接続テナントを見つけ、そのテナントを横移動のターゲットに設定する。

- CTS同期アプリケーションを特定した後、攻撃者はその設定を変更し、現在侵害されているユーザアカウントをアプリケーション同期スコープに追加することができる。これにより、漏洩したユーザ・アカウントがターゲット・テナントに同期され、最初に漏洩したのと同じ認証情報を使用して、攻撃者がターゲット・テナントにアクセスできるようになる。

- ターゲットテナントで同期をブロックする明示的なCTA受信条件がない場合、侵害されたアカウントはターゲットテナントに同期される。

- 攻撃者は、最初に侵害された同じアカウントを使用して、ターゲットテナントに横方向に移動する。

テクニック2:バックドア

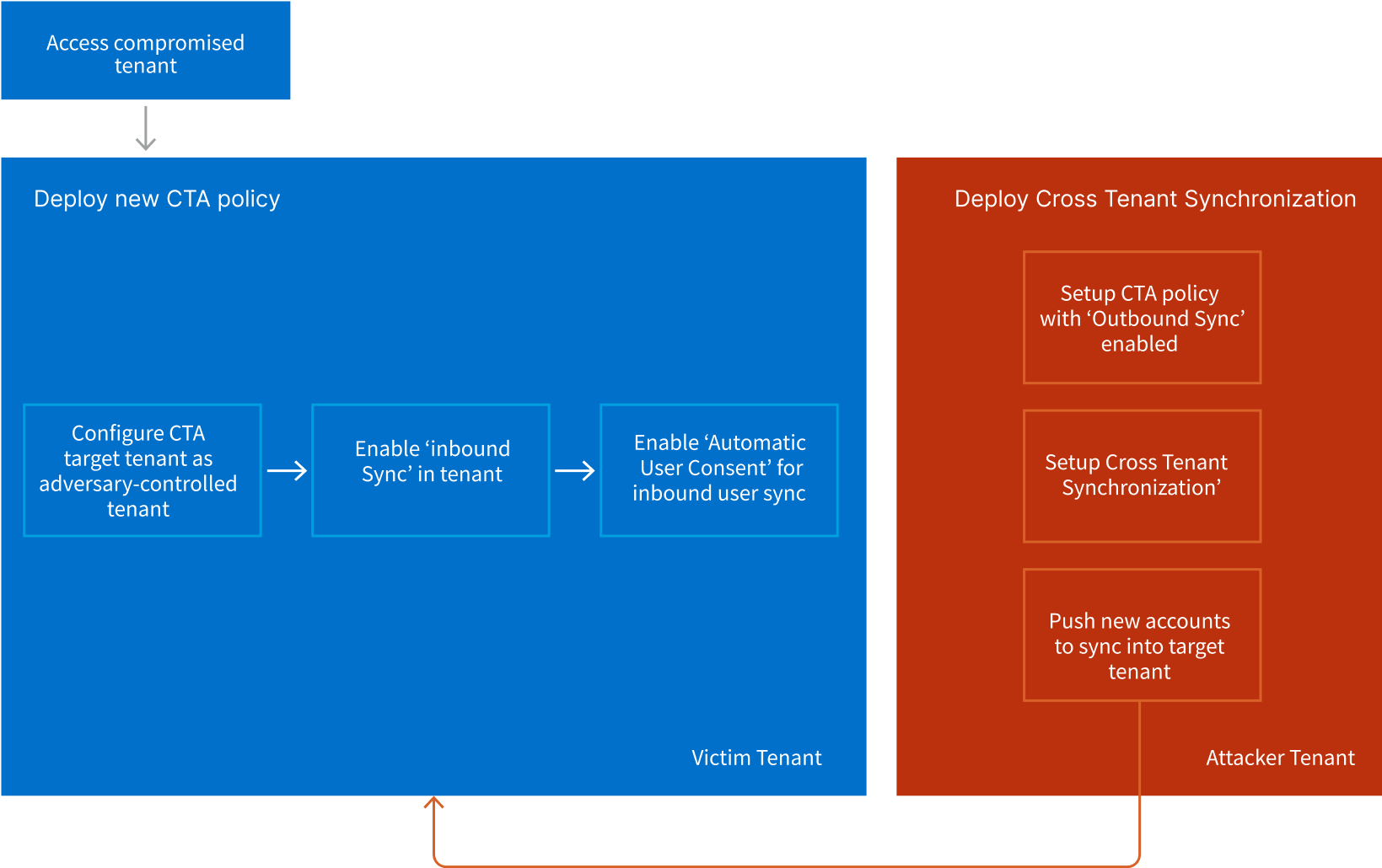

侵害されたテナントで活動する攻撃者は、不正な Cross Tenant Access 構成を展開し、永続的なアクセスを維持することができます。

- 攻撃者は侵害されたテナントにアクセスする。

- 攻撃者は、自分のテナントからプッシュ経由でターゲットの被害者テナントに新規ユーザーを将来いつでも同期できるようになる。これにより、攻撃者は外部からコントロールされたアカウントを使用して、ターゲットテナント上のリソースに将来的にアクセスできるようになる。

ディフェンス

Vectraのお客様

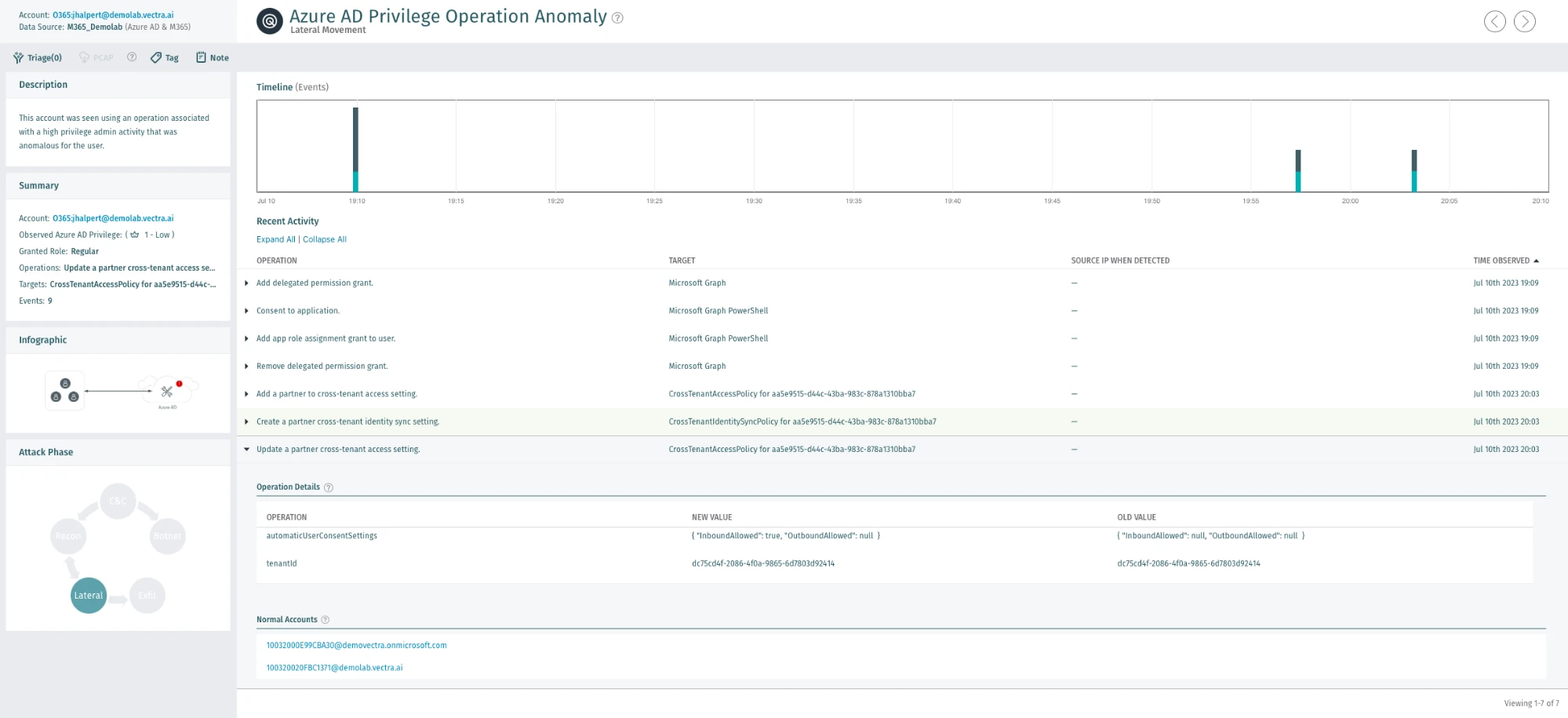

Vectra の既存のアラート ポートフォリオは、この運用への影響や、このイベントの前に発生すると予想されるアクションを理解する前でも、このアクティビティを検出できます。

この手法では実際には脆弱性が悪用されていないため、十分な権限を持つ環境に攻撃者が侵入すると、これを阻止することが難しくなります。 ただし、VectraのAI主導の検知は、シグネチャや既知の操作のリストに依存することなく、この種の権限乱用シナリオを検知できるように設計されています。

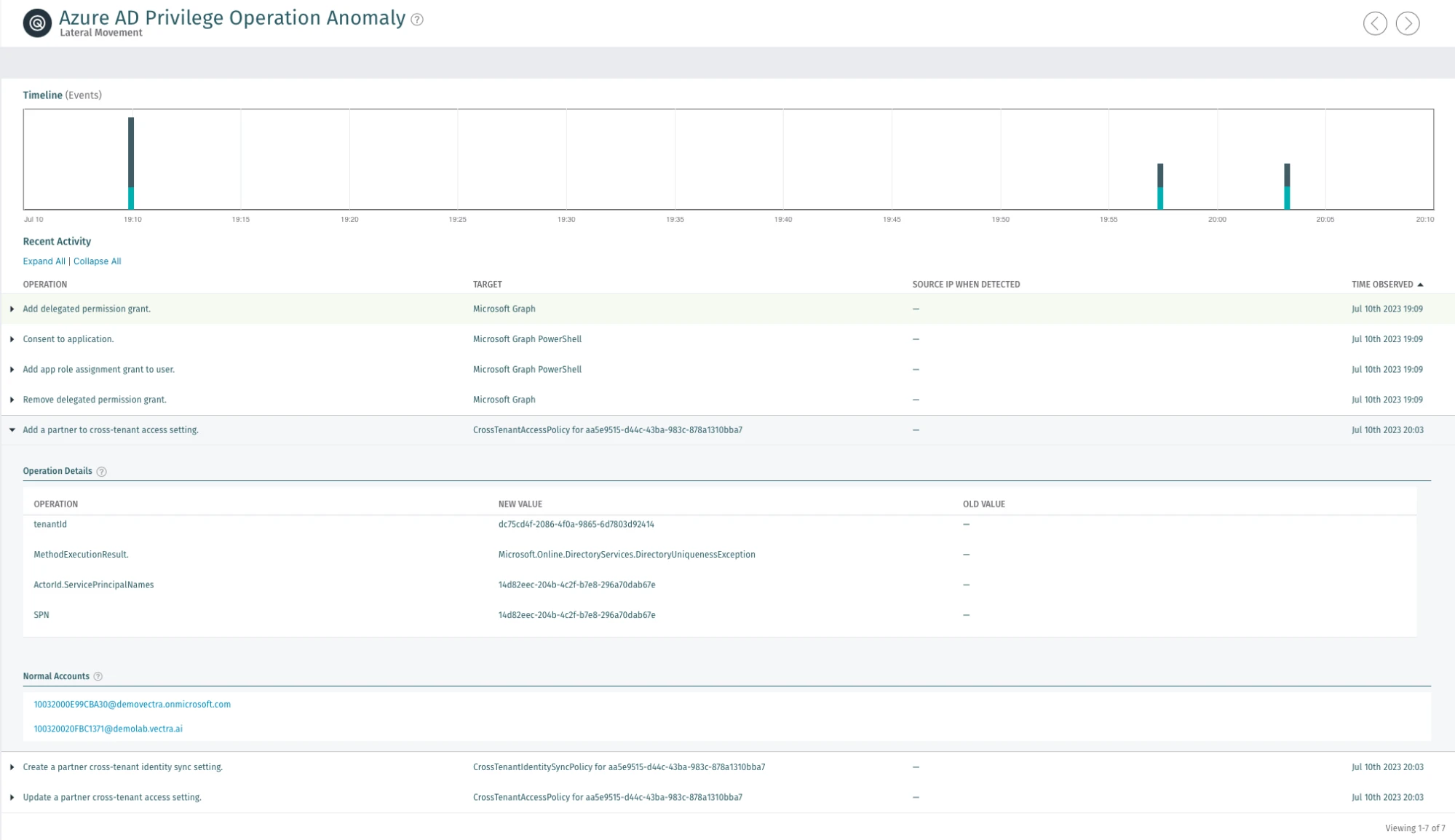

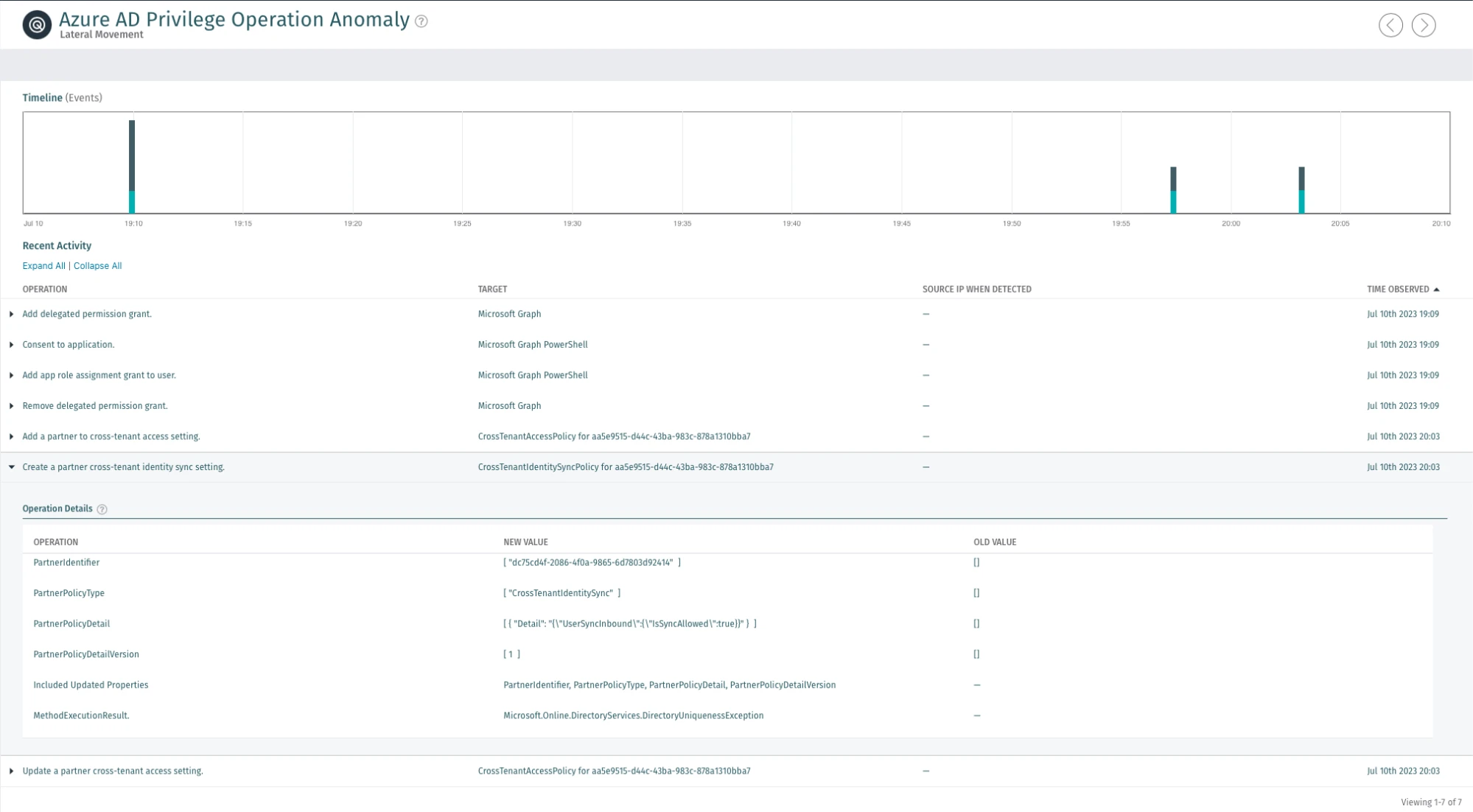

VectraのAzure AD Privilege Operation Anomalyは、環境内のすべての操作とすべてのユーザーの基礎となる値を監視します。 AIは、環境内で発生すべきアクションの種類のベースラインを継続的に作成し、クラウドベースの権限濫用のケースを特定します。 Vectraは、特権濫用の行為に焦点を当てることで、ここで文書化されているような新たな手法を特定することができます。

トークンの盗難やその他のアカウント侵害に続くアカウントアクセスなど、攻撃前に発生する攻撃者のアクションは、Azure AD Unusual Scripting Engine Usage、Azure AD Suspicious Sign-on、Azure AD Suspicious OAuth ApplicationなどのVectraの検知によってアラートされます。

Microsoft Cloudセキュリティテスト

定期的かつ効果的に環境をテストすることは、サイバー攻撃に対する防御能力を確信する最善の方法です。MAAD-Attack Frameworkは、オープンソースの攻撃エミュレーションツールであり、最も一般的に使用されている攻撃者のテクニックを組み合わせ、セキュリティチームがシンプルな対話型ターミナルを介して、迅速かつ効果的にその環境でエミュレートすることを可能にします。GitHubでMAAD-AFをご確認いただくか、こちらで詳細をご覧ください。

セキュリティチームは、MAAD-AFモジュール「Exploit Cross Tenant Synchronization」を使用して、CTS悪用テクニックを自分の環境でエミュレートし、テストできます。

参考文献

- https://learn.microsoft.com/en-us/azure/active-directory/external-identities/cross-tenant-access-overview

- https://learn.microsoft.com/en-us/azure/active-directory/multi-tenant-organizations/cross-tenant-synchronization-overview

- https://invictus-ir.medium.com/incident-response-in-azure-c3830e7783af

- https://attack.mitre.org/techniques/T1484/002