観察と知覚をめぐる有名な哲学的難問がある:

「森の中で木が倒れ、それを聞く人が誰もいなかったら、木は音を立てるだろうか?

検知セキュリティーにおいても、まったく同じ質問をする必要がある。

"探知機が攻撃者を捕らえたとしても、それを見る人が周囲にいなければ、それは本当に探知されたことになるのか?"

Vectra 私たちはそう考えていない。見られていない検知は、まったく検知されていないのと同じことだ。

セキュリティを前進させるために、私たちは、最先端のセキュリティ主導のAIを搭載した脅威検知範囲を提供するだけでは不十分であり、セキュリティチームが最も重要なものを確認できるような方法で検知結果を配信し、すぐに対処できるようにする必要があると考えています。

ワークフローへの適合

検知を確実に目に見えるものにするために重要なのは、セキュリティ・オペレーション・チームの仕事のやり方に適合させることだ。

Vectra 、Splunk Integrationの新バージョンがリリースされました。

Vectra の最新のビューは、データセンター、リモートワーカー、SaaS アプリ、またはパブリッククラウドで脅威が検知される可能性のある、新しいネットワーク向けに設計されています。Vectra は、これらすべての異なるデータソースを単一の統一されたガラスペインに統合します。このガラスペインには、組織に対する(すべてのソースにわたる)トップ脅威が一覧表示されるため、ホストまたはアカウント、ネットワーク上、クラウドのいずれであっても、最初に何をすべきかを正確に把握することができます。

あなたが心配しているかもしれない攻撃ベクトルの数に関係なく、Vectra 、私たちが監視しているすべての表面にわたって、私たちのアルゴリズムが注意を払う必要があると言うことに基づいて、最優先事項を表示します。

この優先順位は検知レベルではなく、Vectra が不審なアクティビティを実行している実際のアクターであるエンティティレベルである。Vectra 、脅威(攻撃が本物であればどの程度悪いか)と確実性(本物であるとどの程度確信できるか)を測定し、「Low(低い)」から「Critical(重要)」までの四分位ビューを作成することができます。

このクワドラントビューは、注意が必要な脅威のトップリストによってサポートされているため、アナリストは調査が必要なものを正確に把握することができる。

「時代の「割り当て

SOCチームが効率的であるのは、検知された問題が迅速にアラートされ、チームメンバー間のコミュニケーションが迅速かつシンプルである場合に限られます。2人のアナリストが同じ問題を調査することがないように、Vectra 、強力な「割り当てワークフロー」を使用して、誰がどのエンティティに取り組んでいるかを表示します。Assignments Workflow "を使えば、誰がエンティティの作業をしているのか、また、彼らが次の調査項目を探しているのかがわかるので、未割り当てのエンティティを簡単に絞り込むことができる。これらのアクションは、誰がどのインシデントに取り組んでいるかを他の同僚に知らせる手間を省くだけでなく、非常に詳細なオペレーショナル・メトリクス・レポートを作成する力にもなる。

任務の報告

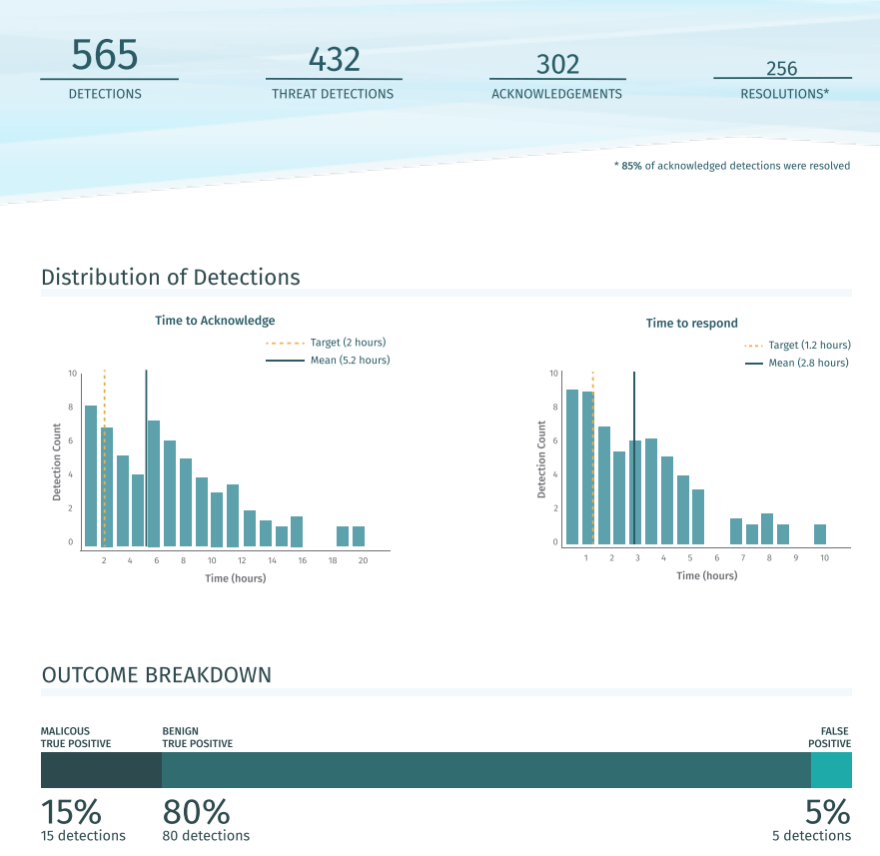

システム管理を生業としている人なら誰でもわかるように、稼働中のシステムをセットアップしてそのまま放置しておくだけでは十分ではありません。サードパーティ製ツールの監視は、しばしば手間がかかり面倒なものですが、Vectra's Operational Metrics Report は、先に述べた Assignment Workflow を活用することで、このプロセス全体を自動化し、既存の Splunk [JK2] ワークフローに直接統合します。このレポートにより、管理者は SOC チームが調査しなければならないアラートの数と、そのアラートの確認と対応に要する平均時間を明確に把握することができます。これは、セキュリティカバレッジの背後に明確なハードデータを置く、非常に強力なツールです。

森の中で木が倒れたら、何かにぶつかる前に受け止める。

Vectra更新された Splunk との統合は、SOC のワークフローを簡素化し、セキュリティを前進させるという我々の重要なミッションに不可欠なものです。

Vectraと Splunk の統合に関する詳細は、ソリューション概要をご覧ください。