過去10年以上にわたって、サイバー作戦は地政学的紛争と絡み合ってきた。最近の非対称キャンペーンでは、国家に支援された脅威グループが、重要なインフラをマッピングし、システムを混乱させ、情報を人質に取り、国家機密を盗み、戦争の一形態としている。

最近では、イラン・イスラム共和国とアメリカ合衆国の緊張が高まっており、報復的なサイバー攻撃の可能性が高まっています。イラン脅威グループのTTPは、報復戦術として破壊を取り入れるように進化しており、電力網、石油・ガス、通信ネットワークなどの重要インフラ部門に焦点を当てている。

このため、最近、米国サイバーセキュリティ・インフラセキュリティ局(CISA)から勧告が出された。この勧告は、準備態勢の強化を促し、次のように警告している:

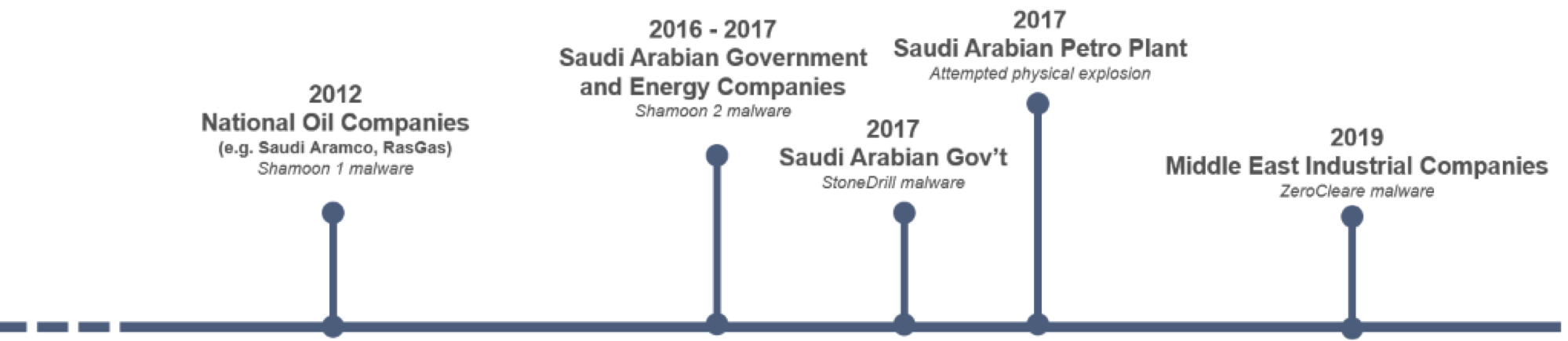

注目すべきは、イランの脅威グループは、感染したコンピュータのハードドライブを消去するマルウェアの一種である高度なワイパーマルウェアを開発し、過去 10 年間にわたって地域のエネルギー部門の敵に対してそれを展開する意欲を示していることです。その結果、2012 年の Shamoonマルウェア攻撃で 30,000 台以上が破壊されるなど、大規模なコンピュータシステムが破壊されました。

現在までのところ、イランの攻撃は、サウジアラビアに物理的に存在するエネルギーや政府を標的としている。しかし、これはミッションの範囲によるものであり、技術的能力によるものではない。これらの能力がサイバー・キャンペーンの一環として、より広範な主体に対して展開された場合、その影響は大きくなる可能性がある。

最も新しいイランに起因するWiperマルウェアは、2019年12月にIBMによって特定され調査されたZeroCleareです。ZeroCleare攻撃のアクティブフェーズでは、ドメイン管理者の認証情報を使用してPowershell / WMIを使用し、ドメインコントローラーからドメイン内のすべてのシステムにWiperマルウェアを伝播します。その後、マルウェアはEldoS Rawdiskツールキットを使用して、Windowsベースのマシンのマスターブートレコード(MBR)とディスクパーティションを上書きします。

ドメインコントローラとドメイン管理者の認証情報が侵害されると、インフラストラクチャ全体 のすべてのエンティティにアクセスできるようになるため、このマルウェアマルウェア伝播は迅速かつ完全である。その結果、MBR が破壊されるとシステムの回復が不可能になるため、影響は顕著かつ長期化する。さらに、パッチを適用できるエクスプロイトがないため、進行を遅らせることはできない。

このような TTP に対抗するセキュリティチームは、スピードが命です。ドメインコントローラ上のドメイン管理者が攻撃される前に攻撃を検知し、退去させることが重要である。

この攻撃は、特権レベルのアクセスを試みる他のクレデンシャル・ベースの攻撃と同様の動作をするため、Vectra Cognitoが攻撃の初期段階をカバーすることは朗報である。 これらの動作に対する可視性の概要は、表 1 にあります。

注意:(ワイプ前の)攻撃進行の後期に予想されるように、ドメインコントローラーまたはドメインコントローラー間の特権異常または疑わしいリモート実行の検知には特に注意してください。

アドバイザリに記載されている推奨事項と併せて、セキュリティチームは、Cognito の展開において、これらの攻撃動作に特に注意を払うことを推奨します。

今後も情報が入り次第、この記事を更新していく。