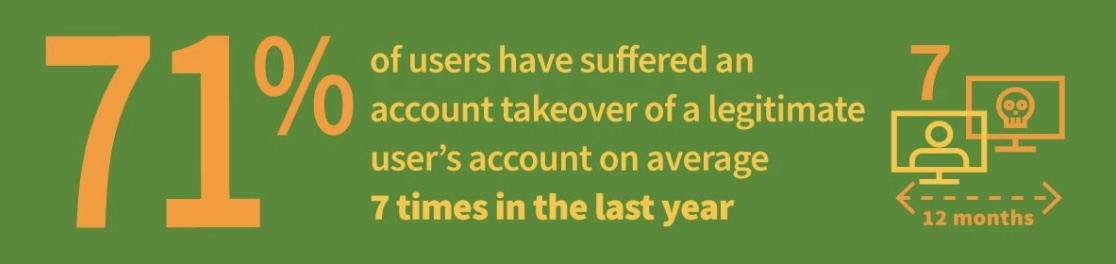

Microsoft Azure ADやOffice 365内でユーザーが行っているさまざまなアクティビティについて考えたとき、起きていることすべてが従業員によるものであり、アカウントを乗っ取ろうとする行為者による動きではないと、どれだけ確信できるでしょうか。実際、Vectra 最近1,000人以上のセキュリティ専門家を対象に調査を実施し、驚くべきことに71%が過去12ヶ月間に平均7件の正規ユーザーのアカウント乗っ取りに遭っていることを明らかにしました。

特にOffice 365の人気と何億人ものユーザーを考えれば、攻撃が試みられていることに驚く必要はないだろう。Office 365は強力な生産性ツールであり、近隣や遠方のチームに多くの接続性とコラボレーションの利点を提供し続けている。そのため、Microsoftは多くの企業が手放せない素晴らしいプラットフォームを構築しているが、サイバー犯罪者はこの大規模なユーザーを、アカウントを乗っ取ろうと急襲するチャンスととらえている。

では、どうすれば悪意のある活動を発見し、適切なアラートをセキュリティチームに届けることができるのだろうか。そうすれば、良性の活動を追いかけるために貴重な時間を費やす必要はなくなる。ありがたいことに、適切なデータを収集し、意味のある人工知能(AI)を使用することで、企業が採用するクラウド 。

脅威の検知で明確に

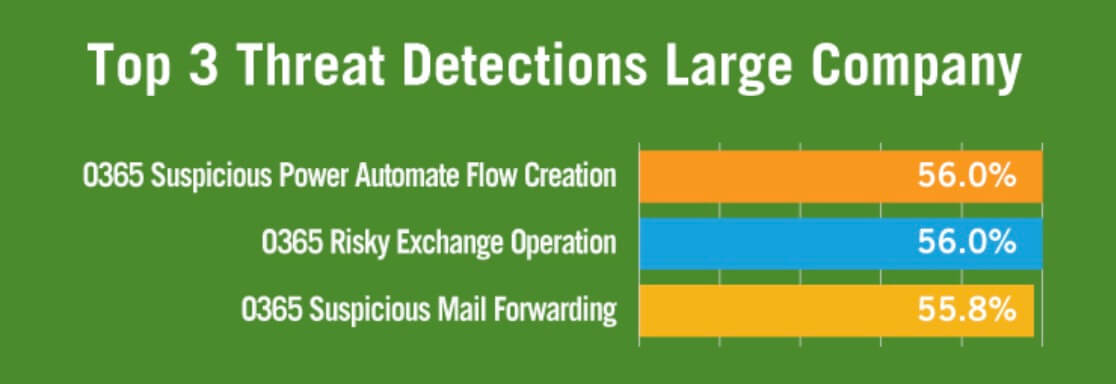

Vectraのお客様の場合、脅威検知はAzure ADやOffice 365環境で通常とは異なることが発生したときにトリガーされます。私たちは最近、最新のスポットライト・レポートで、私たちの顧客ベース全体でトップ10の脅威検知を詳しく調べました:ビジョンと可視性:Microsoft Azure ADとOffice 365の脅威検知トップ10。

Microsoft環境の脅威検知の多くは、使いやすさや外部とのコラボレーションを提供する活動を表しており、ユーザーにとってはもちろん便利ですが、攻撃者にアクセスを提供する可能性もあります。詳細はレポートをダウンロードしてご確認ください。ここでは、トップ10に登録された検知シナリオをいくつかご紹介します。

O365 外部チームへのアクセス↪CF_200D

名前が示すように、この検知はO365のチームに外部アカウントが追加された場合にトリガーされます。この種のアクティビティは、敵対者が自分のコントロール下にアカウントを追加したことを示す可能性があり、セキュリティチームはそのような場合に備えてこのことを知る必要があります。

O365 不審な共有アクティビティ

通常よりも多い量のファイルやフォルダを共有しているアカウントが検知された場合、この検知によって通知が送られます。これは、攻撃者がデータの流出や、最初のアクセスが修復された後のアクセスの維持のために SharePoint を利用していることを示す可能性があります。

Azure ADの不審な操作⇦。

この検出は、Azure ADの異常な操作が検出された場合にチームに通知されます。これは、攻撃者が通常のアカウント奪取後に特権を昇格して管理者レベルの操作を行っていることを示す可能性があります。

これらの検知例を考慮すると、検知されるすべてのアクティビティが必ずしも悪意のあるものではないことがわかります。それは、あなたの環境にとって正常なアクティビティと見なされるものと、対処が必要な潜在的な問題である可能性のあるものを識別し、見分けることができるということです。

Microsoft Teamsのようなコラボレーションツールの使用は、正規のユーザーにとっては確かに便利ですが、攻撃者にとっては、有用な情報を見つけたり、文書や情報を入手したりするための便利な手段にもなり得ます。外部からのTeamsへのアクセス、不審なダウンロード、その他の危険な操作など、どのようなアクティビティであっても、セキュリティチームは知っておく必要があります。

この最新レポートでは、このような活動やその他のことを取り上げている。有意義なAIがどのようにお客様の環境に適切なビジョンと可視性を提供できるか、さらにはどのように高価なサイバー攻撃を回避するのに役立つかをご覧いただけます。

その様子をご覧あれ:

- 有意義なAIは、ユーザーがどのようにクラウドアプリにアクセスし、使用し、設定するかを常に分析することができ、Microsoft AzureやOffice 365環境に対するアカウント乗っ取りのような脅威を検知し、阻止することができるかどうかに大きな違いをもたらすことができます。

. - Microsoft Azure ADとOffice 365全体で見られる脅威検知トップ10により、セキュリティチームは、環境全体で異常または安全でない動作の頻度が低いことを検知できます。

- 企業規模に関係なく、Office 365 の危険な Exchange 操作の検知は、Vectra の顧客によって検知されたリストのトップまたはそれに近い位置にありました。

- 最近のサプライチェーン攻撃における Azure AD 環境のアクターによる一般的なアクションは、Vectra で定義された検知にマップバックされ、セキュリティチームに脅威についてアラートする。

今すぐレポートを入手してください!また、Vectraのテクニカル・ディレクター、Tim WadeとCMOのジェニファー・ガイスラーによる詳細な評価をお聞きになりたい方は、6月8日(火)午前8時(PT)|午前11時(ET)|午後4時(BST)|午後5時(CET)のウェビナーをお見逃しなく。