私たちがパートナー・コミュニティと協力する方法のひとつに、エンド・ユーザーにマネージド・サービスを提供することがあります。どのような導入シナリオにも言えることですが、どの環境にも独自の設定や要件、時には課題があります。このことを念頭に置いて、私たちは、私たちが遭遇した一般的な課題のいくつかを取り上げ、あなたの道のりを手助けできればと考えました。

その前に、以下の課題のリストを見てみましょう。これらの課題の中に、現在のセキュリティ・オペレーション・センター (SOC) で認識しているものがありますか?

- 高所有コスト:セキュリティ情報・イベント管理 (SIEM) のユースケースの作成と保守にかかるコスト、ティア1やティア2のアナリスト職の人員削減、継続的な再雇用とトレーニングがコスト増につながる。

- セキュリティの非効率性:ログ取得コスト、技術的・運用的課題、インシデント進行のフォレンジック分析能力の限界のいずれかが原因で、ログとユースケースを100%カバーすることが難しい。

- アラート疲労:ログまたは従来のシグネチャベースのシステムは、あまりにも多くのアラート、あまりにも多くの偽陽性、またはその両方を生成している。

いずれかの課題に「はい」と答えたなら、あなたは正しい場所にいる。

SOC 1.0

SOC 1.0(SIEM SOC)は、組織におけるセキュリティ監視機能の構築における最初の進化である。SOC 1.0 の考え方は、ファイアウォール、プロキシ、認証サーバ、アプリケーション、ワークステーションなど、基本的に許可されたものからすべてのログを収集することです。いったんそれが完了したら、SIEMプラットフォームにそれらを集約し、そこでデータを簡単に照会して相関させ、さらにログデータと照合可能な侵害の指標(IoC)や脅威情報を取り込む。

ここからが楽しみの始まりで、すべてのデータから悪意のある行動やリスクのある行動を見つけるためのクエリやユースケースを構築する旅に出ることになる。通常、特定のイベント、イベントの組み合わせ、またはしきい値を超えた場合にアラートを作成する方法を考え始め、アナリストがアラートに対応し、他のツールやリソースとともにSIEMを使用してイベントを調査できるようにします。つまり、アナリストはコンソールからコンソールへ、ツールからツールへと移動し、アラートを手動で三角測量して、何が起きているのかを突き止めなければならない。一般的に、このアプローチには多くの利点があり、今日、多くのSOCにおいて、大企業でも中小企業でも、事実上の標準であり、基礎的な能力であると見なされていますが、いくつかの根本的な問題があります。

多くのSOC 1.0環境における一般的なシナリオには、以下のようなものがある:

- 適切なログがない

- 適切な脅威検知を行うための十分なデータがログに含まれていない。

- 検知のためのユースケースやルールを構築し、維持するにはコストがかかる。

- SIEMにログを保存するコストは、顧客にとって大きな問題になりつつある

- クエリ・ルールや統計分析に基づくアプローチは、検知 ステルス攻撃者には十分な威力を発揮しない。

- SOCはアラートで過負荷になり、そのほとんどが誤検知である。

- SOCアナリストはアラートのコンテキストについて十分な情報を得るのに苦労しており、アラートのトリアージには調査に多くの手作業が必要である。

その結果、SOCの業務量が多いだけでなく、SOC 1.0の業務自体が平凡で報われないこともあるため、サイバーアナリスト、開発者、インシデント対応者の求人が大量に発生し、リソースの入れ替わりが激しくなっている。1.0のSOCを運営するコストは上昇の一途をたどっており、一方、COVID-19後の現実において、防御すべきアタックサーフェスは着実に拡大している。同時に、サイバー犯罪は増加の一途をたどっており、攻撃者はより巧妙になり、攻撃は非常に特殊で、ステルス性が高く、標的組織に合わせてカスタマイズされている。

SOC 2.0のご紹介

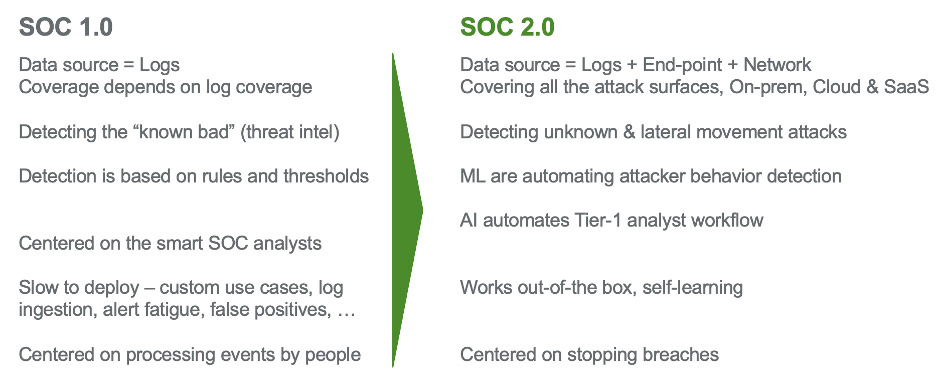

SOC 1.0のアプローチでは課題が多いため、多くの組織がSOCの運用をSOC 2.0に移行している。SOC 2.0のアプローチは、より低コストで運用でき、多くの人員に依存せず、より迅速に攻撃を検知し、新しい分析技術とともに自動化を導入し、これまでにない攻撃との戦いに備えている。

ここでは、SOCの業務改革における主な変更点を紹介する:

では、SIEMは時代遅れになりつつあるのだろうか?いいえ、SIEMとログベースの分析は依然として重要なテナントです。SOC 2.0への移行では、SIEMを最も適しているもの、つまりクエリ・ルールで簡単に定義できる既知のリスクを検知するために使用します。この例として、時間枠内のログインロケーション間の地理的距離を照合する不可能な旅行があります。これは、ユースケースが容易に作成でき、認証サーバのログが容易に利用できるシナリオである。SOC 2.0では、SIEMは、エンドポイント検知とレスポンス(EDR)、ネットワーク検知とレスポンス (NDR)、ユーザーとエンティティの行動分析 (UEBA)ソースから事前に分析されたスコア検知を供給される単一ガラス(single-pane-of-glass)の役割を担っている。

ログ・カバレッジが明らかに整っておらず、ユーザーやアプリケーションの動作の微妙なパターンを認識することに関連する検知目的のために、SOC 2.0はネットワークやエンドポイントのデータとともに機械学習を活用する。写真を区別して並べ替える従来のソフトウェア・プログラムやルールを作ろうとすることを想像してみてほしい。しかし、基本的な機械学習モデルがあれば、パターン認識は些細な作業になる。同じことが、ネットワーク、クラウド、SaaS、またはアプリケーションの攻撃者パターンの分析にも当てはまる。機械学習モデルは、良性のアプリケーションやネットワークトラフィックから悪意のあるパターンを区別するために訓練することができます。機械学習の優れた点は、一旦モデルが作成されると、アルゴリズムがそれ自体を訓練して検知作業を開始することです。

SOC 2.0では、AIアルゴリズムが検出のコンテキストを豊かにし、検出の相関とスコアリングを行う。SOCアナリストの役割は、優先順位付けされたインシデントに取り組むことで、知識と経験、そしてフォレンジックスキルを迅速に適用し、対応チームに行動を起こすためのガイダンスを提供しながら、特定の通知された行動をトリアージするためのタイムラインとケースを構築することができます。すべての検出がログベースではないため、組織は何をインジェストすべきかを再考することができます。さらに、EDR および NDR ソリューションは、単なる生データではなく、優先順位付けされたアラート検出を SIEM に提供します。

SOC 2.0はもはやIDSシステムに依存しない。脅威情報データ(IP、ドメイン)はNDRソリューションで分析される。ファイアウォールは飛行中にルールを適用します。アンチウイルスと電子メール保護は、ファイルやペイロードにシグネチャを適用します。攻撃者は転送中のデータを暗号化する傾向があるため、ネットワーク・トラフィックにシグネチャを適用する意味はますます薄れている。最後に、インシデントレスポンスに自動化が適用され、脅威検知が自動または手動で真実かつ深刻であると判断されると、セキュリティオーケストレーション、自動化、レスポンス(SOAR)プラットフォームが、設定されたプレイブックに従って攻撃の進行を阻止するために必要なアクションを実行するようになります。

今後に向けて

多くの組織ではSOC 1.0がまだ一般的ですが、SOC 2.0のアプローチを採用するところも増えています。IaaS、SaaS、オンプレミスサービスからなる新しいネットワークからのデータは嘘をつかないため、VectraはSOCの可視性の三位一体において重要な役割を果たしている。機械学習とAIは自動化レベルを大幅に向上させ、攻撃が侵害になる前に阻止する組織の能力を加速させる。

SOCの可視性を高めるためにVectra がどのように役立つかをご覧ください。