攻撃テクニック

エンドポイント脆弱性の悪用

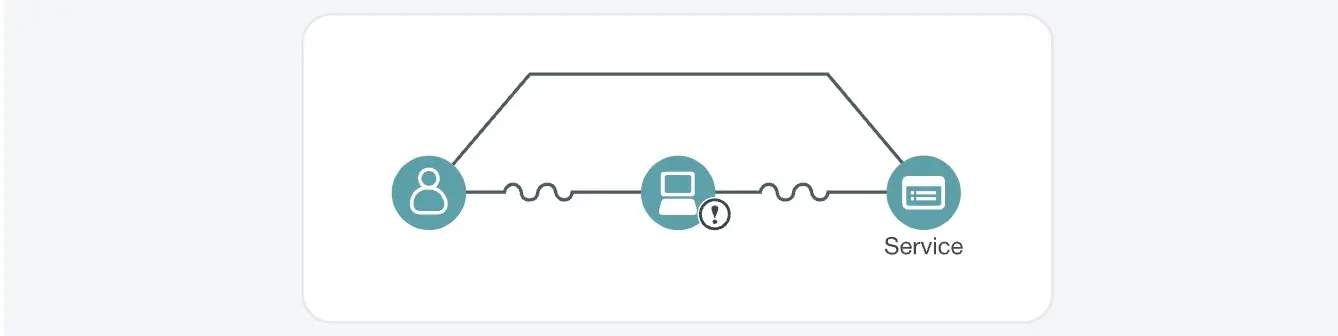

エンドポイントの脆弱性攻撃とは、パッチが適用されていないソフトウェア、デフォルトの認証情報、または設定ミスを利用して、デスクトップ、ラップトップ、モバイルデバイス、IoTデバイスなどのエンドポイントを標的として攻撃を仕掛けることを指します。攻撃者はこれらの脆弱性を悪用し、不正アクセス、権限の昇格、組織ネットワーク内でのラテラルムーブなどを行います。

定義

エンドポイント脆弱性搾取とは何か?

エンドポイントの脆弱性の悪用には、エンドポイントデバイスの特定のセキュリティ上の欠陥を利用することが含まれます。これらの欠陥は、古いパッチ、デフォルトの認証情報、脆弱な認証情報、誤った設定に起因することがあります。これらの脆弱性を特定し、悪用することで、攻撃者は従来の防御を回避して足場を築き、重要なシステムを侵害します。

仕組み

エンドポイント脆弱性悪用の仕組み

攻撃者はエンドポイントの脆弱性を悪用するためにいくつかのテクニックを使う:

- パッチが適用されていないシステム:旧式のオペレーティングシステムやアプリケーションは、malware ランサムウェアの侵入に悪用される可能性のあるセキュリティギャップを生み出します。

- デフォルトの認証情報:工場出荷時に設定されたパスワードや推測しやすいパスワードを使用しているデバイスは、攻撃者にとって簡単な侵入口となる。

- 設定の誤り:ポートが開いていたり、セキュリティ機能が無効になっているなど、セキュリティ設定が不十分なエンドポイントは、攻撃者に侵害への直接的な経路を提供します。

- 横方向の移動:エンドポイントが侵害されると、敵はネットワーク内を移動し、さらに別のシステムにアクセスして権限を拡大することができます。

攻撃者がそれを使う理由

なぜ攻撃者はエンドポイントの脆弱性を悪用するのか?

脅威者は エンドポイントの脆弱性に注目している:

- アクセスの容易さ:パッチが適用されていないシステムやデフォルトの認証情報は、セキュリティ侵害に必要な労力を軽減するため、簡単に入手できることが多い。

- ネットワークへの侵入:侵害されたエンドポイントは、より深いネットワーク侵入のための発射台となり、データの窃取やさらなる悪用が容易になります。

- 高い影響力:悪用に成功すると、大規模なデータ漏洩、業務の中断、多額の金銭的損失につながる可能性がある。

- 自動化:攻撃者は脆弱なエンドポイントをスキャンするための自動化ツールを導入し、大規模ネットワークにおける迅速な悪用を可能にします。

プラットフォーム検出

エンドポイント脆弱性の悪用を防ぎ、検知 方法

エンドポイントの脆弱性悪用に関連するリスクを軽減するには、包括的で多層的なアプローチが必要です:

- 定期的なパッチ管理:システムおよびアプリケーションを継続的に更新し、既知の脆弱性を解消し、攻撃対象領域を減らす。

- デフォルトの認証情報を変更する:工場出荷時のデフォルトパスワードを強力でユニークな認証情報に置き換え、強固な認証手段を実施する。

- 脅威の検出とレスポンス導入: AI主導 ソリューションを使用して、ネットワークの動作を監視し、異常なアクティビティを特定し、侵害されたデバイスを迅速に隔離します。

- 継続的なモニタリング:包括的な監視ツールを統合することで、エンドポイントの設定やネットワークアクティビティをリアルタイムで可視化します。

- ユーザー・トレーニング:エンドポイントセキュリティのベストプラクティスを強調しながら、古いソフトウェアや安全でない設定のリスクについて従業員を教育する。

Vectra AI Platformは 、高度なAI主導 脅威検知機能を活用してエンドポイントの活動を監視し、悪用の試みをリアルタイムで特定します。異常な行動を分析し、既知の攻撃パターンと相関させることで、このプラットフォームは、脆弱性が悪用される前に脆弱性を修正するための実用的な洞察をセキュリティチームに提供します。