攻撃テクニック

クリプトマイニング攻撃

クリプトマイニング攻撃者は、企業のインフラを利用して暗号通貨を採掘する。このような攻撃は、リソースを浪費し、運用コストを増大させるだけでなく、危険なセキュリティ・ギャップの兆候でもあります。防御者が知っておくべきことは以下の通りだ。

定義

クリプトマイニング攻撃とは何か?

クリプトマイニング攻撃は、しばしばクリプトジャッキングとも呼ばれ、暗号通貨を採掘するためにコンピューティングリソースを不正に使用することを指します。機密データの窃取やランサムウェアの起動を目的とする従来のサイバー攻撃とは異なり、クリプトマイニング攻撃の主な目的は、攻撃者が暗号通貨で利益を得ることです。

仕組み

クリプトマイニング攻撃はどのように行われるのか?

クリプトマイニング攻撃は、攻撃者が被害者のマシンにmalware (別名クリプトジャッキングスクリプト)をインストールし、CPUやGPUなどの計算リソースを利用してBitcoin、Monero、Ethereumなどの暗号通貨をマイニングすることで発生します。これにより、攻撃者は一見合法的なクリプトマイニング活動を行うことができる:暗号通貨は、複雑な数学的プロセスを用いて頻繁に更新される最近の取引の「ブロック」で構成されるブロックチェーンと呼ばれるデータベースを活用している。新しいブロックを生成するには計算能力が必要で、個々の「マイナー」はこれを少額の通貨と交換する。クリプトジャッキングによって、攻撃者はこれを大規模に行うことができる。

攻撃者は時々 phishing電子メールや危殆化したソフトウェア・アップデートを使用して、ラップトップやモバイル・デバイスにもクリプトマイニング(malware )をインストールすることがある。携帯電話の処理能力は低いが、一度に多くのデバイスを感染させることは価値がある。

多くの場合、クリプトジャッキングスクリプトはウェブブラウザやオンライン広告を通じて展開されます。攻撃者はまた、ブラウザベースのクリプトジャッキングを使用して、ウェブサイトに悪意のあるJavaScriptコードを注入します。誰かが感染したサイトを訪問すると、スクリプトは訪問者の同意なしに、訪問者のデバイスを使用して暗号通貨の採掘を開始する。このタイプのクリプトジャッキングは、malware インストールを必要とせず、ユーザーがサイトを離れると停止します。

攻撃者がそれを使う理由

攻撃者はなぜクリプトマイニング攻撃を使うのか?

攻撃者は、クリプトマイニング、特に不正なクリプトマイニングまたは「クリプトジャッキング」 を利用して、侵害されたシステムの処理能力を所有者の同意なしに利用することで、金銭的利益を得ています。コンピュータやサーバ、さらにはモノのインターネット(IoT)デバイスをクリプトマイニング(malware )に感染させることで、攻撃者はBitcoinやMoneroなどの暗号通貨をマイニングし、被害者のリソースから利益を得ることができます。以下は、攻撃者がクリプトマイニングを行う主な理由です:

経済的利益

- 直接的な利益:暗号通貨の採掘は、特に攻撃者が多数の侵害されたデバイスを活用して集団で採掘する場合、儲かる可能性がある。

- コスト回避:攻撃者は、マイニングのためのハードウェアや電力を購入する際にかかる多額のコストを回避し、利益を最大化します。

匿名性と収益化の容易さ

- 追跡が困難:暗号通貨は匿名性が高いため、当局が取引を追跡して攻撃者を突き止めるのは困難だ。

- グローバルなアクセス性:攻撃者は、従来の銀行システムを必要とせずに国際的に活動できるため、金銭的な発覚リスクを軽減できる。

他のサイバー犯罪に比べてリスクが低い

- 検知されにくい:Cryptominingmalware はバックグラウンドで静かに実行されることが多いため、ランサムウェアやデータ盗難と比較して、被害者がすぐに影響を受ける可能性が低くなります。

- 法的な曖昧さ:クリプトマイニングは必ずしもデータの破壊や窃盗を伴わないため、法執行機関からはあまり注目されないことがある。

スケーラビリティ

- 広いターゲット範囲:攻撃者は、パソコン、企業サーバー、IoTデバイスなど、膨大な数のデバイスに感染させることができ、採掘量を増やすことができる。

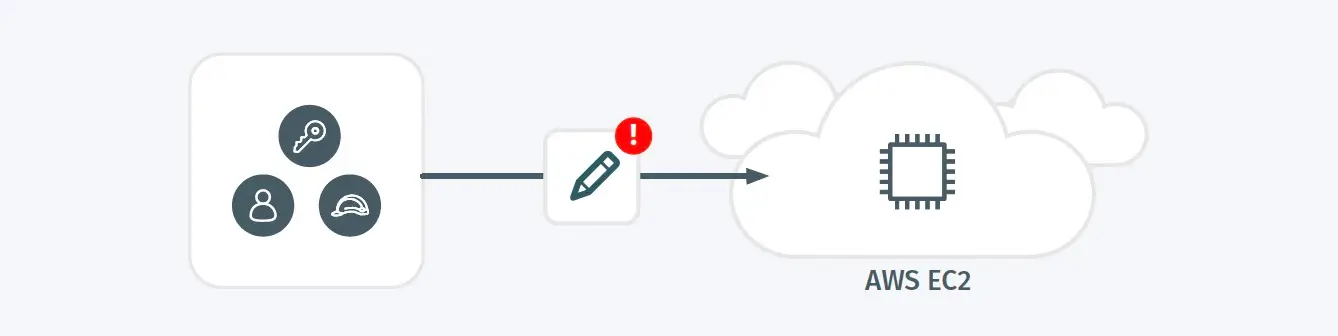

- クラウドの悪用:クラウドインフラストラクチャを侵害することで、攻撃者は膨大な計算リソースを利用できるようになり、マイニング能力を高めることができる。

資源開発

- アイドル・リソースの活用:多くのシステムには未使用の処理能力があり、攻撃者はパフォーマンスに大きな影響を与えることなく悪用できるため、発見が遅れる。

- エネルギーコストの回避:被害者は増加した電気料金を負担し、攻撃者は諸経費なしで利益を得ることができる。

配備と自動化の容易さ

- 自動化ツール:攻撃者は、洗練されたmalware とボットネットを使用して、多数のシステムにクリプトマイ ナーを効率的に分散させる。

- 脆弱性の悪用:パッチの適用されていないソフトウェア、脆弱なセキュリティ設定、ソーシャル・エンジニアリングの手口を利用してデバイスを感染させる。

他の攻撃を補完する

- デュアルパーパスmalware: クリプトマイニングmalware は、データ窃盗やランサムウェアのような他の悪意ある活動と組み合わせることができ、攻撃者の投資収益率を最大化します。

- 永続的な存在:システム内に足場を築くことで、攻撃者はクリプトマイニング以外の悪意ある活動を継続的に行うことができる。

プラットフォーム検出

検知 クリプトマイニング攻撃

クリプトマイニング攻撃は隠れるように設計されているため、検知 。しかし、デバイスの遅延やCPU使用率の上昇に注意を払うなど、それを監視する方法はある。しかし、この観察的アプローチでは、パフォーマンスの問題を報告する従業員に頼る必要がある。より確実な方法は、AIと機械学習を利用することだ。

Vectra AIは、攻撃の行動に基づいて攻撃を発見するように設計されたAI主導 検出を構築した。これには、暗号通貨を採掘するために組織のコンピューティング・リソースが不正に使用されていることを特定することに重点を置いた暗号通貨採掘検知も含まれる。