攻撃テクニック

ブルートフォース

ブルートフォース(総当たり)攻撃は、サイバーセキュリティにおける根強い脅威であり、あらゆるセキュリティ設定の中で最も弱いリンクであるパスワードを標的としています。ここでは、この単純だが効果的な攻撃テクニックについて知っておくべきことを説明する。

定義

ブルートフォース攻撃とは何か?

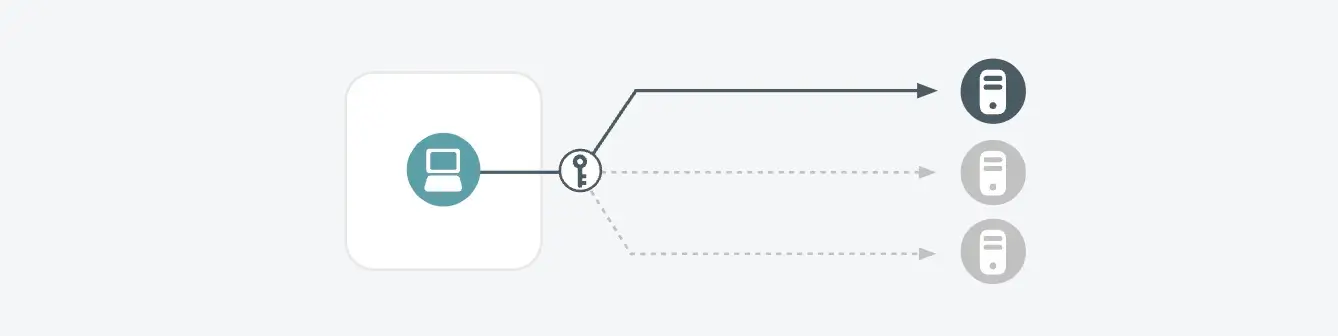

ブルートフォース攻撃とは、攻撃者がパスワード、暗号化キー、暗証番号のあらゆる可能な組み合わせを、正しいものが見つかるまで体系的に試すことで、あなたの環境に不正にアクセスするために使用する手法です。

このテクニックは、ソフトウェアの脆弱性を悪用したり、ソーシャル・エンジニアリングの手口を使ったりするのではなく、パスワードや鍵をクラックするための圧倒的な計算能力に依存している。

仕組み

ブルートフォースはどのように機能するのか?

ブルートフォース攻撃には、以下のようなさまざまな種類がある:

- 単純なブルートフォース攻撃:パスワードに関する予備知識なしに、可能なすべての組み合わせを試すこと。

- 辞書攻撃:一般的な単語、フレーズ、または流出したパスワードのリストを使用して、正しいパスワードを推測すること。

- ハイブリッドブルートフォース攻撃:辞書攻撃とランダムな文字の追加を組み合わせて、より複雑なパスワードを試みる。

- 逆ブルートフォース攻撃:既知のパスワード(多くの場合、一般的なもの)から開始し、一致するユーザー名を検索する。

このテクニックは量に依存するため、攻撃者はしばしば異なる方法を組み合わせて、ハイブリッドブルートフォース攻撃の成功確率を高める。例えば、辞書攻撃から始めて、数字を追加したり、文字を変えたりして、複数の組み合わせをテストするかもしれない。

攻撃者がそれを使う理由

攻撃者はなぜブルートフォースを使うのか?

攻撃者は、ブルートフォース(総当たり)方式を使い、正しいパスワードが見つかるまで、可能な限りのパスワードやキーの組み合わせを体系的に試すことで、アカウントやシステム、暗号化されたデータへの不正アクセスを試みます。ブルートフォース攻撃は、脆弱なパスワード、アカウント・ロックアウト・ポリシーの欠如、不十分なセキュリティ対策を悪用してシステムに侵入します。以下は、攻撃者がブルートフォース攻撃を採用する主な理由です:

アカウントへの不正アクセス

- パスワードのクラッキング:攻撃者は、電子メール・アカウント、ソーシャル・メディア、バンキング、企業システムなどにアクセスするために、ユーザーのパスワードを推測しようとする。

- Credential Stuffing:他の侵害で流出したユーザ名とパスワードの組み合わせを使用して、ユーザが認証情報を再利用している可能性のあるアカウントにアクセスすること。

データ窃盗とスパイ行為

- 機密情報へのアクセス:システム内部に侵入されると、攻撃者は個人情報、財務記録、知的財産などの機密データを盗むことができます。

- 企業スパイ:企業秘密や戦略計画を入手するために競合他社のシステムにアクセスすること。

システムの危殆化と制御

- Malware のインストール:アクセス権を獲得した後、攻撃者はmalware 、ランサムウェアをインストールしたり、永続的なアクセスのためのバックドアを作成したりすることができる。

- ボットネットの作成:侵害されたシステムは、分散型サービス拒否(DDoS)などの大規模攻撃に使用されるボットネットの一部になる可能性があります。

財務上の利益

- 金銭取引:金融口座への不正アクセスにより、攻撃者は送金や不正購入を行うことができます。

- アクセスの販売:侵害されたアカウントやシステムは、ダークウェブ上で他の悪意ある行為者に販売される可能性がある。

脆弱なセキュリティ慣行の悪用

- 弱いパスワード:多くのユーザーは、簡単に推測できる単純で一般的なパスワードを使用しています。

- アカウント・ロックアウト・ポリシーの欠如:何度もログインに失敗した後にアカウントをロックする仕組みがないシステムは、より影響を受けやすい。

自動化ツールと計算能力の向上

- ツールの利用可能性:数多くのツールがブルートフォース攻撃を自動化し、さまざまなスキルレベルの攻撃者を容易にしている。

- 高度なハードウェア:高い計算能力により、攻撃者は短期間に膨大な数の試行を行うことができ、成功の可能性が高まる。

システム防御のテスト

- 偵察:攻撃者は、ブルートフォース(総当たり)法を用いてシステムを調査し、セキュリティ・プロトコルの脆弱性や弱点を特定する。

ブルートフォース攻撃が攻撃者にとって魅力的な理由

- 単純さ:ブルートフォース攻撃は高度なハッキング技術を必要とせず、簡単に入手できるツールを使って実行できる。

- 高い報酬の可能性:システムへのアクセスに成功すれば、大きな金銭的利益や貴重なデータの抽出につながる可能性がある。

- 参入障壁の低さ:経験の浅い攻撃者であっても、オンラインで利用可能なリソースやチュートリアルが豊富にあるため、ブルートフォース攻撃を実行することができる。

- 匿名性:攻撃者は、プロキシサーバーやVPNを使用して身元を隠すことができるため、捕まるリスクを減らすことができる。

プラットフォーム検出

ブルートフォース攻撃に関連する活動検知 。

強力なパスワードポリシー、アカウントのロックアウト、アクセス制御の実施など、ブルートフォース攻撃を防ぐための対策を講じることは必須です。しかし、攻撃者がMFAを迂回したり、クレデンシャル・スタッフィングに成功して防止ツールをすり抜けたりしたらどうなるだろうか?

環境内部で何が起きているかを知る必要がある。そのためには、AI主導 。

Vectra AIは、攻撃者の振る舞いに基づいてブルートフォースの試みを見つけるように設計された強力な検出を構築しました。これらは、基本的なブルートフォース検出から、SMB、Kerberos、Entra IDに焦点を当てたモデルまで多岐にわたります。それぞれがSOCアナリストに攻撃者の振る舞いを正確に示すため、いつ、何を調査すべきかがわかります。